Na slovenske elektronske predale je v zadnjih dneh zaokrožilo sporočilo, ki izgleda, kot da vam Dars v priponki pošilja račun. Temu seveda ni tako, ampak gre v tem primeru za zlorabo imena podjetja, da bi s tem sporočilu dalo legitimnost in prejemnika prepričalo v odpiranje priponke. Naslov sporočila je lahko različen, vsebina pa v angleškem jeziku razlaga, da se račun nahaja v priponki.

Okužba

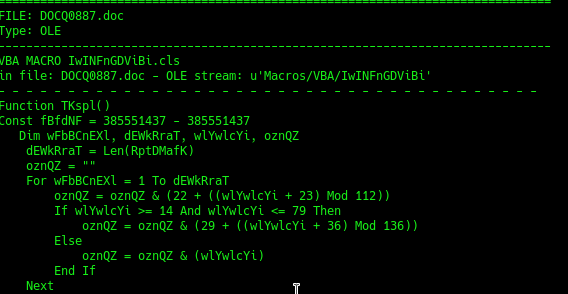

Priponka v sporočilu je MS Word datoteka (.doc), ki vsebuje makro.

Če makre omogočimo, se zežene Powershell proces, ki izvede povezavo na eno izmed domen navedenih v nizu.

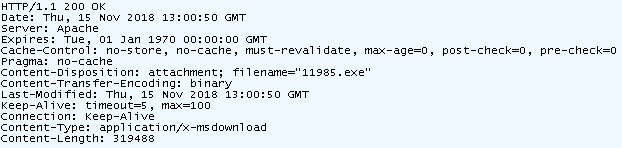

Iz domene se izvrši prenos in nato samodejni zagon izvršljive (.exe) datoteke, ki sistem okuži z bančnim trojancem. Bančni trojanec spremlja delo na sistemu, krade podatke, kot npr. certifikate, pristopna gesla, ipd, ter jih pošilja na oddaljen naslov.

Ime prenesene datoteke je naključno generirano iz številk (primer 11985.exe), ki se po prenosu, v danem primeru, preimenuje v Kji.exe in shrani na:

“C:\Users\%user%\AppData\Local\Temp\Kji.exe”

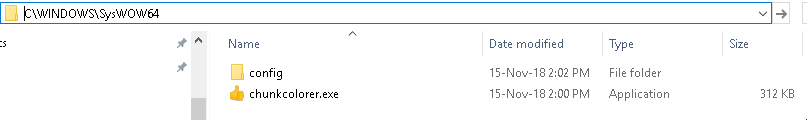

Po zagonu Kji.exe datoteke, se zažene nov proces, ki v mapi “C:\WINDOWS\SysWOW64” generira izvršljivo datoteko, v danem primeru z imenom “chunkcolorer.exe”. Ko se proces zaključi, se datoteka Kji.exe pobriše iz mape Temp.

Ukrepanje po okužbi

V primeru okužbe je potrebno sistem nemudoma izklopiti iz omrežja, ter ponovno namestiti operacijski sistem. Potrebna je tudi menjava vseh gesel kot tudi preklic certifikatov katerih privatni ključi so bili v času okužbe dosegljivi.