Prva objava: 8. avgust 2019

Zadnja dopolnitev: 30. november 2023

Povzetek

Na SI-CERT od aprila 2012 dalje redno obravnavamo prijave okužb z izsiljevalskimi kripto virusi (ang. ransomware) [1]. Do leta 2019 so bile žrtve vdorov izbrane naključno kot del širše kampanije širjenja virusov, v obdobju po tem pa so napadi bolj ciljani. V večini primerov sta vektorja okužbe ali zlonamerna elektronska pošta, ki je vsebovala zlonamerno priponko oz. povezavo do nje, ali pa vdor preko neustrezno zaščitene storitve za oddaljen dostop (Remote Desktop). Storilci pa lahko izkoriščajo tudi nove ranljivosti, ki omogočajo nepooblaščen vstop v omrežje.

Potek napada

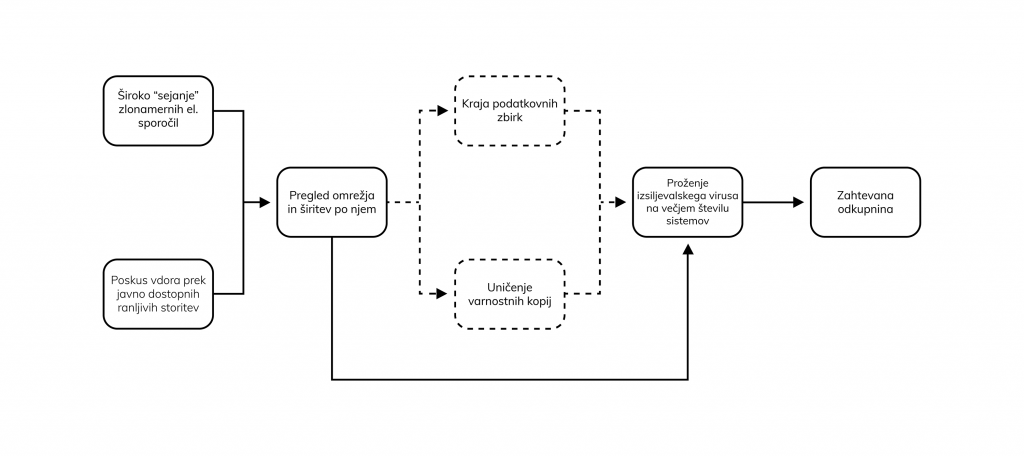

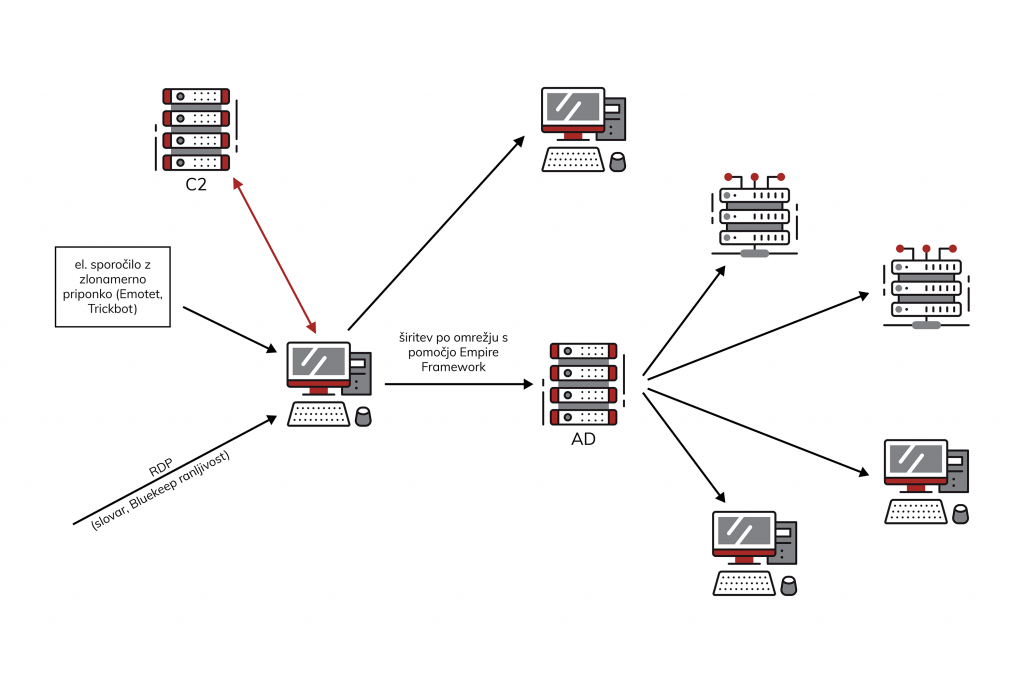

V ciljanem napadu napadalci najprej izberejo tarče, za katere menijo, da bodo lahko plačale primerno visoko odkupnino. Če uspe okužba preko elektronske pošte (običajno s prilagojenim trojancem) ali pa najdejo javno dostopno storitev, ki omogoči dostop do omrežja organizacije, na zlorabljeni sistem namestijo orodje za oddaljeni dostop (RAT, Remote Administration Toolkit). Prek njega preučijo strukturo omrežja in s pomočjo različnih vdiralskih orodij pridobijo avtentikacijske podatke in dostop do drugih sistemov v omrežju. V Windows okolju je njihova glavna tarča domenski kontroler. Z analizo pridobljenih informacij ocenijo vrednost podatkov ter na podlagi tega določijo višino odkupnine. Ta lahko v posameznih primerih preseže tudi 100.000 €. Če na sistemih najdejo podatkovne zbirke, ki imajo za organizacijo veliko poslovno vrednost ali pa vsebujejo osebne podatke, te ukradejo. Nadalje skušajo najti sistem izdelave varnostnih kopij in (če je mogoče) poskrbijo za njihovo uničenje. V zadnjem koraku na čim večje število sistemov prenesejo in zaženejo izsiljevalski virus, ki zašifrira podatke in posledično zaustavi ali oteži delovanje organizacije. Zahtevajo odkupnino za odšifriranje podatkov in grozijo z objavo občutljivih podatkov.

Imena nekaterih od virusov, uporabljenih v naprednejših napadih: Samas, Ryuk, Phobos, Sodinokibi, Hermes, Akira, Rhysida.

Vektorji okužb

1. Vdor preko neustrezno zaščitene storitve oddaljenega dostopa ali druge ranljivosti

V poslovnem okolju se storitve za oddaljeni dostop (Remote Desktop) največkrat uporabljajo za dostop do strežniške infrastrukture. Pomanjkljiva ali neustrezna zaščita oddaljenega dostopa napadalcem omogoči dostop in namestitev zlonamernih programov.

Najpogostejši razlog uspešnega vdora je uporaba šibkih gesel, ki jih je možno ugotoviti z napadi z grobo silo in slovarju (bruteforce, dictionary attack), ali pa uporaba istih gesel za različne storitve (ti. reciklaža gesel). Z zlorabljenimi avtentikacijskimi podatki se trguje tudi na nelegalnih tržnicah, ki se običajno nahajajo na temnem spletu. Velik del obravnavanih primerov je pokazal, da napadalci aktivnosti izvajajo med vikendi, saj je takrat manjša možnost, da bi bili pri tem početju zaznani.

Ob zapoznelem ali neustreznem nameščanju popravkov je lahko ranljivost storitve tista, ki storilcem še poenostavi nepooblaščen dostop do infrastrukture. Takšna primera sta recimo BlueKeep ranljivost Windows RDP (opisana v SI-CERT 2019-03) ali CVE-2020-0688 ranljivost Microsoft Exchange strežnika. Obe ranljivosti omogočata storilcem zagon poljubne kode na daljavo (RCE, Remote Code Execution).

Priporočeni ukrepi za zaščito storitev oddaljenega dostopa so navedeni v obvestilu SI-CERT 2017-04 [2].

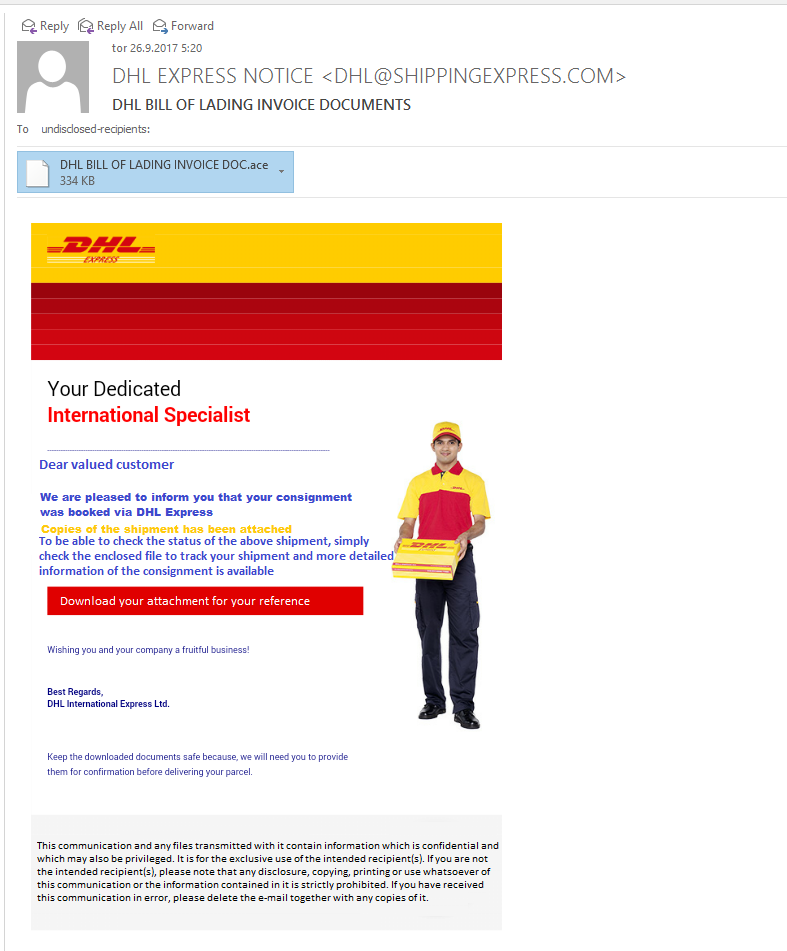

2. Okužbe preko elektronske pošte

Okužbe z trojanskimi konji tipa “information stealer” in “Remote Access Trojan” (RAT) ravno tako lahko privedejo do okužb z izsiljevalskimi virusi. Ti se najpogosteje širijo preko elektronske pošte v obliki sporočil, ki z vsebino skušajo prejemnika prepričati k odprtju priponke ali kliku na povezavo za prenos zlonamernega programa na sistem uporabnika. V nekaterih primerih okužba lahko pride iz okuženega računalnika poslovnega partnerja kot odgovor na preteklo korespondenco (več o tem si preberite v obvestilu SI-CERT 2019-06).

- Information stealer trojanski konj pridobi shranjena gesla iz nameščenih spletnih brskalnikov, odjemalcev e-pošte, FTP odjemalcev, ipd. Nekateri od teh na sistem namestijo tudi t.i. keylogger, ki beleži vnose na tipkovnici (npr. vpisana gesla), lahko pa vsebujejo tudi komponento za prenos datotek iz spleta (downloader). Na podlagi te funkcionalnosti lahko napadalci na okužen sistem prenesejo in zaženejo izsiljevalski virus.

- Remote Access Trojan ustvari stranska vrata za dostop do sistema in napadalcu omogoči dostop do okuženega sistema. Po pregledu celotnega omrežja, preverjanju možnosti dostopa do vseh dosegljivih strežnikov, računalnikov in mrežnih ter zunanjih nosilcev podatkov, napadalci namestijo in zaženejo izsiljevalski virus.

3. Druge možnosti vdora

V naprednejših napadih, kjer napadalci ciljajo na določeno tarčo, so lahko prvotni vdori v sistem posledica tudi drugih hekerskih tehnik, npr:

- okužbe v mimohodu (ang. Drive-By-Download), pri kateri do vdora pride med brskanjem po spletu, kjer žrtev v brskalniku odpre spletno stran, na katero je napadalec predhodno namestil dodatno zlonamerno kodo. Ta okuži računalnik žrtve preko ranljivosti v brskalniku ali drugi programski opremi;

- napada prek napajališča (watering hole), ki je različica okužbe v mimohodu, namenjena določenemu profilu uporabnikov. Napadalci izberejo spletno mesto (npr. proizvajalca vojaške opreme ali ponudnika strojnih in programskih rešitev za energetske sisteme), ki ga redno obiskujejo ti uporabniki, in z vdorom nanj podtaknejo trojanskega konja, ki okuži obiskovalce;

- okuženih USB ključkov in drugih perifernih naprav;

- vdora preko neustrezno zaščitenega WiFi omrežja;

- fizičnega dostopa do enega izmed sistemov v omrežju .

Zaščita

Zaščita pred izsiljevalskimi virusi obsega tako tehnične ukrepe, kamor spadajo uporaba antivirusa, požarnega zidu, filtrov na strežnikih, VPN povezav, zaklepanje dostopa ob večkratnih neuspešnih prijavah, uporabo večfaktorskega preverjanja (MFA), sistemov za nadzor in preprečevanje vdorov ipd, kot tudi redno izobraževanje in ozaveščanje uporabnikov oz. zaposlenih. Vendar pa v informacijski varnosti nikoli ne moremo govoriti o 100 % zaščiti, zato še vedno najboljšo zaščito pred izsiljevalskimi virusi predstavlja ustrezna varnostna kopija, replikacija le-te na eno ali več drugih lokacij, ter redno preverjanje njihovega delovanja ter zmožnosti obnovitve podatkov v primeru potrebe.

Za zaščito lokalnega omrežja priporočamo uvedbo nadzora z NIDS sistemom (Network Intrusion Detection Systems), ter uvedbo HIDS sistema za nadzor sistemov uporabnikov (Host Intrusion Detection Systems). Implementacija SIEM sistema (Security information and event management) omogoča sledenje aktivnostim in analizi dnevniških zapisov ter dogodkov na omrežju. Zasnova omrežja naj bo po možnosti razdeljena na območja (javno dostopni strežniki, notranje omrežje, DMZ) z omejitvami pri izmenjavi podatkov med njimi.

Priporočamo tudi izdelavo načrta in strategije ukrepanja v primeru napada na informacijsko infrastrukturo podjetja (Disaster Recovery Plan). Ta mora vsebovati nabor procedur in nalog za skupine, posameznike in zunanje sodelavce, vključene v reševanje primera. Ob tem je ključnega pomena izdelava scenarija, s katerim se redno preverja in dopolnjuje načrte za ukrepanje.

Ob vsem navedenem pa je potrebno tudi strogo definirati politiko povezovanja lastnih naprav uporabnikov in uporabe zunanjih medijev (npr. USB ključkov) zaposlenih v informacijskem sistemu podjetja oz. organizacije.

Povezave

[1] https://www.cert.si/izsiljevalski-virusi/

[2] https://www.cert.si/si-cert-2017-04/

SI-CERT objave o izsiljevalskih virusih:

https://www.cert.si/si-cert-2015-02/

https://www.cert.si/izsiljevalski-virus-jaff-ransomware/

https://www.cert.si/si-cert-2017-03/

Varnostne kopije:

https://www.cert.si/varnostne-kopije-v-oblak-in-sifriranje/

https://www.varninainternetu.si/31-marec-svetovni-dan-backupa/

Analiza trojanskega konja:

https://www.cert.si/tz004/

https://www.cert.si/tz002/

Brezplačni spletni tečaj o informacijski varnosti za zaposlene:

https://www.varnivpisarni.si/