Leta 1989 je bil v časopisu Seatle Times objavljen članek z naslovom “Inside Microsoft: A ‘Velvet Sweatshop’ or a High-Tech Heaven?” ki opisuje takratne razmere v podjetju Microsoft:

“… has a lot of nice qualities to it and the company does many things to create a pleasant environment, work definitely comes first. It’s a velvet sweatshop.” – Paul Andrews, 1989

Podjetje je zaposlenim že takrat nudilo številne ugodnosti, o katerih so drugi lahko le sanjali, a po drugi strani je bil že očiten tudi posreden pritisk v prekomerno delo, ki je lahko vodil do neprijetnih posledic in izgorelosti. Sam termin se je na koncu prijel tudi med zaposlenimi v podjetju Microsoft.

Verjetno se je do sedaj že kdo vprašal, če smo se na SI-CERT morebiti začeli ukvarjati tudi s problemom izgorevanja zaposlenih oz. kako je naše področje dela povezano z zapisanim. No, do tega še pridemo.

Zaščita MS Office Excel dokumentov

Excel omogoča, da dokumente pred nepooblaščenim pregledovanjem in/ali urejanjem zaščitimo z geslom. Če recimo želimo, da je nek dokument na voljo le za pregled, ne dovolimo pa spreminjanja vsebine, lahko list (sheet) zaklenemo. Možnost zaklepa pa je na voljo tudi brez tega, da določimo geslo. V ta namen so Microsoftovi razvijalci uporabili bližnjico in vgradili fiksno geslo (hardcoded password). Verjetno na tej točki že sumite, katero geslo so v ta namen izbrali – “VelvetSweatshop“. Ob zaklepu pa se na tak način zaščiten Excel dokument tudi zašifrira, vgrajeno geslo pa ob odpiranju dokumenta poskrbi za dešifriranje vsebine brez potrebe po interakciji uporabnika.

Če na tej točki začnemo razmišljati kot nekdo, ki se ukvarja z informacijsko varnostjo, se kaj hitro porodi vprašanje, ali je opisano mogoče izkoristiti v škodo uporabnika. Odgovor je seveda pritrdilen. Takšno šifriranje (pa čeprav z vedno istim geslom) se namreč izkaže kot dokaj učinkovit način dostave škodljive kode na sisteme uporabnikov, saj večina protivirusnih programov (še) ne poskusi znanih gesel pri pregledu pošte. Šifriranje poskrbi, da se uspešno zakrijejo vzorci, ki jih protivirusniki iščejo.

Analiza šifrirane Excel datoteke s škodljivo vsebino

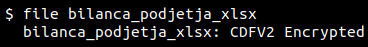

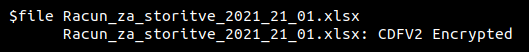

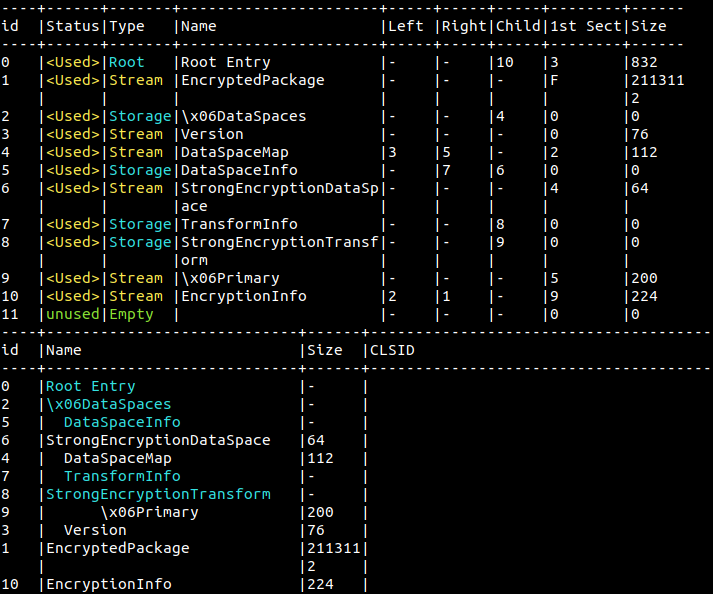

V postopku statične analize ugotovimo, da gre v primeru obravnavanega vzorca za šifrirano Composite Document File V2 datoteko (CDFv2), končnica datoteke pa nakazuje da gre za MS Excel dokument.

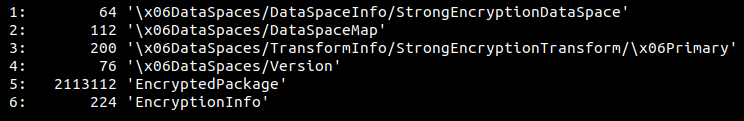

Z nadaljnjo analizo in izpisom komponent Excel dokumenta potrdimo, da dokument vsebuje šifrirano vsebino:

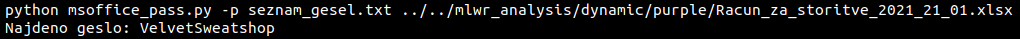

Da bi razkrili namen datoteke in opravili nadaljnjo analizo, je vsebino potrebno dešifrirati. V prvem koraku preverimo, ali je morebiti ta šifrirana z uporabo katerega od nam znanih gesel, ki smo jih pridobili v prej obravnavanih primerih škodljive kode oz. ali so napadalci za šifriranje vsebine datoteke izbrali geslo, ki je bil povod za ta članek – VelvetSweatshop.

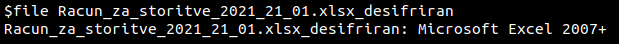

S tem geslom dešifriramo dokument in nadaljujemo z analizo.

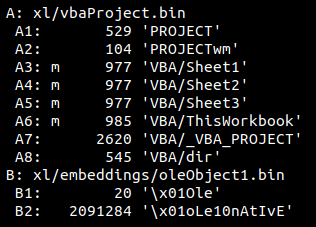

Izpis komponent dešifriranega Excel dokumenta sedaj pokaže, da ta vsebuje vgrajeno binarno kodo “oleObject1.bin“:

Čaka nas le še ekstrakcija binarne datoteke in njena analiza, ki je pokazala, da se obravnavan Excel dokument izkorišča v namen dostave Remote Access trojanskega konja (RAT).

Škodljiva koda se po odpiranju datoteke izvede na podlagi ranljivosti komponenete Microsoft Equation Editor, ki je del MS Office paketa. Ranljivost omogoča izvajanje poljubne kode s pravicami aktivnega uporabnika preko nepravilne obravnave objektov v pomnilniku (Microsoft Office Memory Corruption). Omenjena ranljivost nosi CVE-ID oznako “CVE-2017-11882“, popravek, ki to ranljivost odpravlja, pa je bil izdan že leta 2017.

Zaključek

Tudi v tem primeru se napadalci ob izkoriščanju znanih ranljivosti v programski opremi poslužujejo vgrajenih funkcionalnosti v legitimni programski opremi. V tem primeru so eno od možnosti v funkciji zaščite vsebine Excel dokumentov uporabili v namen zakrivanja škodljive kode. To pa predvsem zaradi zmanjšanja možnosti zaznave s strani protivirusnih programov in drugimi zaščitnimi mehanizmi na omrežju. Okužba sistema uporabnika tako zahteva le odprtje takšnega dokumenta, ki se običajno dostavi v obliki priponke el. sporočila. Obravnavani Excel dokument se uporablja za dostavo Remote Access Trojanca (RAT), enega takšnih smo opisali v zapisu na naslovu https://www.cert.si/tz005/. Seveda pa uporaba tako izdelanega dokumenta ni omejena le na dostavo RAT orodij, ampak se na ta način lahko na sistem uporabnika dostavi katerakoli oblika škodljive kode.