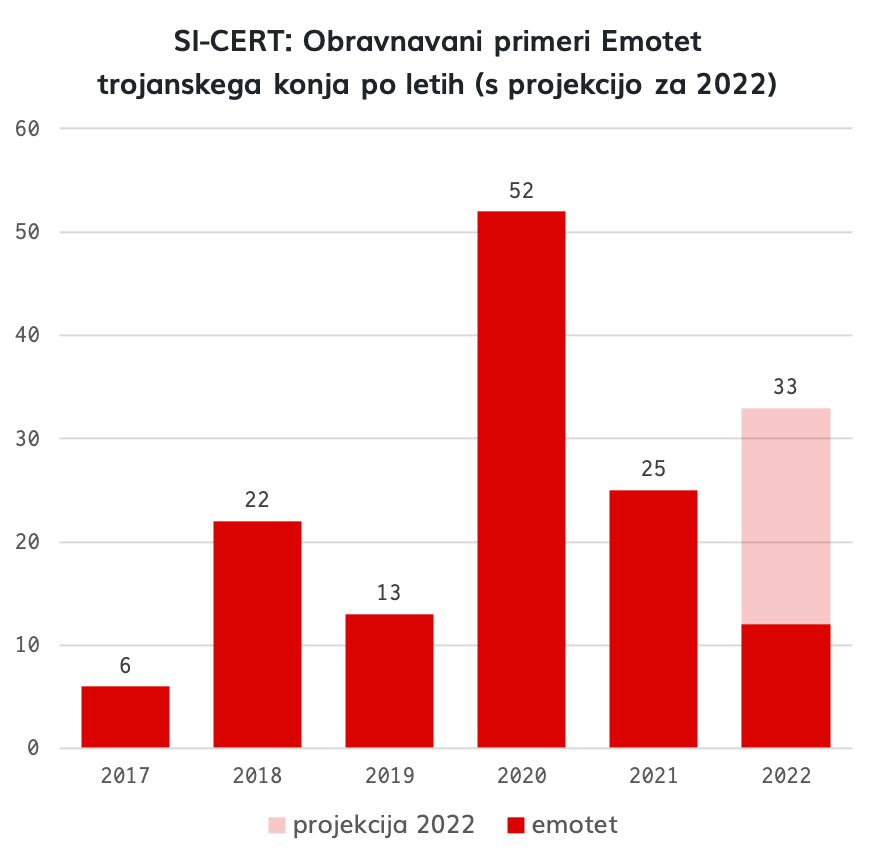

Zadnji popravek: 13. 5. 2022

Emotet je zelo trdoživ trojanski konj, ki je namenjen kraji uporabniških podatkov in gesel, okužba pa za organizacijo predstavlja veliko nevarnost. Leta 2019 smo v obvestilu SI-CERT 2019-06 / Okužena sporočila s preteklo korespondenco (Emotet trojanec) opisali, kako nove različice ukradejo tudi arhiv elektronske pošte, da lahko preteklo korespondenco uporabijo za nadaljnje širjenje.

Europol je 27. 1. 2021 v mednarodni akciji z organi pregona in CSIRT skupinami različnih držav uspel onesposobiti večjo botnet infrastrukturo Emoteta in v Ukrajini so prijeli dva skrbnika te infrastrukture. Ogledate si lahko tudi posnetek policijske akcije in hišno preiskavo. Konec leta 2021 je Emotet ponovno oživel.

Zakaj je Emotet nevaren?

Emotet spada v kategorijo t.i. “information stealer” trojanskih konjev. Prva različica sega v 2014, v tem času pa se je razvil v napreden in učinkovit mehanizem okužbe računalnikov. Glavni namen je kraja uporabniških podatkov: shranjenih gesel v brskalnikih, odjemalcih elektronske pošte, programih za hipno sporočanje, vsebine in naslovov elektronske pošte, beleženje vnosov prek tipkovnice oz. keylogger. Okužba odpira vrata tudi nadaljnjim zlorabam: uporaba okuženega računalnika v botnetu za napade na druge sisteme ter za prenos druge škodljive kode na okužen sistem, npr. izsiljevalskih kripto virusov (ransomware).

Emotet ni izbirčen pri iskanju svojih žrtev, nevaren je tako za posameznike kakor tudi za večja podjetja oz. organizacije. Trojanec se v zadnjem času širi predvsem na elektronske poštne naslove, ki so bili pridobljeni v predhodnih okužbah. To pomeni, da so napadalci naslove in vsebino e-pošte pridobili iz poštnih odjemalcev Outlook, ki so, skupaj z operacijskim sistemom Windows, večinoma v uporabi v poslovnem okolju. Posledično so podjetja in organizacije dovzetnejša za širjenje potencialne okužbe.

Kako prepoznamo nevarnost?

Okužena sporočila načeloma vsebujejo naslednje elemente:

- v polju pošiljatelja je navedeno ime znane osebe, s katero smo v preteklosti že komunicirali ter neznan elektronski naslov, ki pa ga poštni programi praviloma ne prikažejo,

- stavek ali dva v angleškem jeziku, ki poziva, da preverimo oz. odpremo priponko,

- ime, priimek in elektronski naslov znane osebe (v podpisu),

- vsebino predhodne korespondence,

- sporočilo vsebuje priponko ali povezavo za prenos datoteke iz oddaljene lokacije.

Zlonamerna priponka je lahko v različnih formatih; običajno gre za priponke s končnicami MS Office dokumentov (.doc, .docx, .docm, .xls, .xlsx, .xlsm), v uporabi pa so tudi .pdf dokumenti in arhivske datoteke, največkrat .zip (včasih tudi .rar., .iso, .img ipd). Zadnje različice vsebujejo arhivske .zip datoteke, zaščitene z geslom, ki je zapisano v samem sporočilu. V različici sporočil, ki vsebujejo povezavo za prenos datoteke, pa te najpogosteje vodijo do strani ponudnikov storitev deljenja in hrambe datotek, npr. GoogleDrive, DropBox, WeTransfer. Znani so tudi primeri, ko so se datoteke nahajale na drugih zlorabljenih spletnih strežnikih, tudi slovenskih.

Kako ukrepate ob okužbi?

V primeru okužbe je potrebno sistem nemudoma izklopiti iz omrežja ter ponovno namestiti operacijski sistem oz. ga ponastaviti na tovarniške nastavitve. Potrebna je menjava vseh gesel in tudi preklic digitalnih potrdil, katerih zasebni ključi so bili v času okužbe dosegljivi na okuženem sistemu. Menjavo gesel je potrebno opraviti na preverjeno čistem sistemu!

Ob sumu okužbe (in če so na voljo tehnične možnosti) je priporočljiv tudi nadzor odhodnega omrežnega prometa, s ciljem lociranja morebitne sumljive komunikacije med okuženim sistemom ter oddaljenim nadzornim strežnikom napadalcev.

Kako zaščitite vaše podjetje?

- redno spremljajte varnostne vire, bodite na tekočem o novoodkritih zlorabah (tudi naša obvestila – www.vni.si, www.cert.si, prijava na e-novičnik Odziv),

- v svoji organizaciji širite zavedanje o nevarnostih, ki jih lahko prinese odpiranje neznanih priponk v elektronski pošti – morda vam pride prav infografika, ki jo pošljete sodelavcem (PDF dokument | PNG dokument)

- redno posodabljajte operacijske sisteme ter vse nameščene programe,

- če procesi to dopuščajo, priporočamo Windows administratorjem, da globalno onemogočijo izvajanje makrov v MS Office produktih (primarno Excel in Word),

- končnim uporabnikom (delovnim postajam) onemogočite izvajanje Powershell skript in ukazov,

- poskrbite za varnostno kopijo podatkov, tako strežnikov kot delovnih postaj,

- uporabljajte redno (in dosledno) posodobljen antivirusni program .

Tovrstna zlonamerna prejeta sporočila lahko posredujete tudi na SI-CERT (cert@cert.si). Nadaljnja analiza in morebitni dodatni ukrepi z naše strani lahko pripomorejo k zajezitvi širjenja okužb.