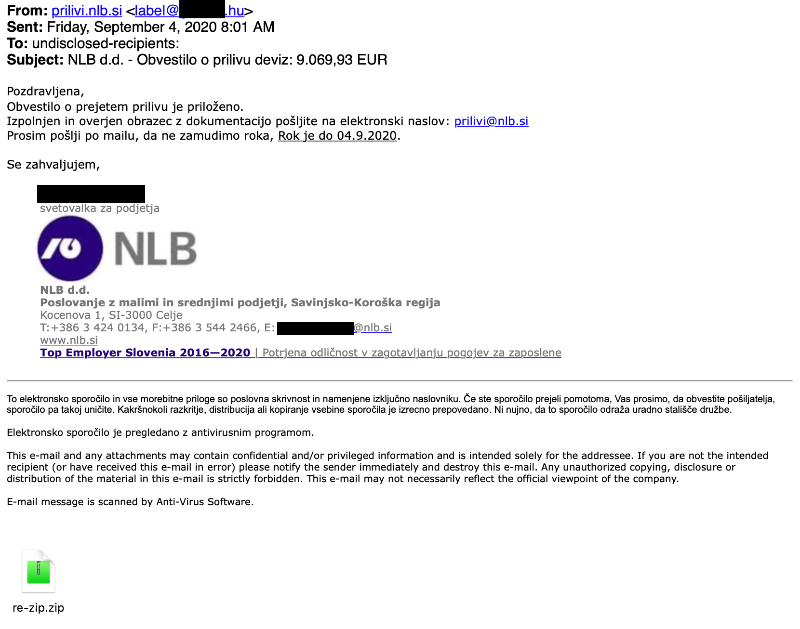

Večje število slovenskih uporabnikov je danes prejelo potvorjeno elektronsko sporočilo, v imenu NLB banke. V priponki se nahaja zlonamerna koda LokiBot, sporočila pa so poslana iz zlorabljenega poštnega predala uporabnika pri enem od madžarskih ponudnikov digitalnih storitev. Gre za skoraj identičen primer, o katerem smo pred nekaj tedni že obveščali preko družabnih omrežij.

Opis

Analiza je pokazala, da priponka vsebuje LokiBot trojanskega konja, ki se uporablja za krajo poverilnic (uporabniških gesel in digitalnih potrdil) iz okuženega računalnika. Sporočila so razposlana iz zlorabljenega poštnega predala pri enem od madžarskih ponudnikov digitalnih storitev, po zagonu pa se LokiBot javi nadzornemu strežniku v Gruziji.

SI-CERT je o incidentu obvestil NLB banko, ter oba ponudnika v tujini, skupaj z odzivnima centroma za kibernetsko varnost v navedenih državah.

Ukrepanje

V primeru zagona datoteke iz priloge sporočila je potrebno sistem nemudoma izklopiti iz omrežja. Dodatno je potrebno zamenjati vsa gesla, ki so bila shranjena na sistemu, ali so se vpisovala v času okužbe. Svetujemo tudi preklic digitalnih potrdil, katerih zasebni ključi so bili dosegljivi na sistemu, ter novo namestitev sistema oz. ponastavitev na tovarniške nastavitve.

Indokatorji zlorabe (IoC)

Obvestilo o prilivu za 559842973764257pdf.exe

| sha256 | f95571463f0f7282a156e42727d19f40d8ef27f34790d29a63e60a7c4ea4e74d |

| sha1 | 933d8c61561a289e658c5108a1de4d5b2911979d |

| md5 | d98da0f274ce7cfd62453379e0d6f513 |

Omrežni promet:

| IP naslov izvornega poštnega strežnika | 91.82.208.52 |

| IP naslov nadzornega (C2) strežnika | 195.69.140.147 |