CVE oznaka: CVE-2019-10149

Prva objava: 17. junij 2019

Povzetek

Ranljivost v sistemu za posredovanje e-sporočil (MTA) Exim omogoča izvajanje ukazov z povišanimi (root) pravicami na daljavo (remote command execution – RCE). Ranljivost je prisotna v vseh različicah Exim MTA od 4.87 do 4.91. Vsem uporabnikom svetujemo takojšnjo posodobitev na zadnjo dostopno različico Exim 4.92.

Ker je Exim del paketa cPanel svetujemo tudi namestitev ustreznih popravkov, ki so že na voljo. Popravki so izdani za cPanel različice 70 in 76.

Opis

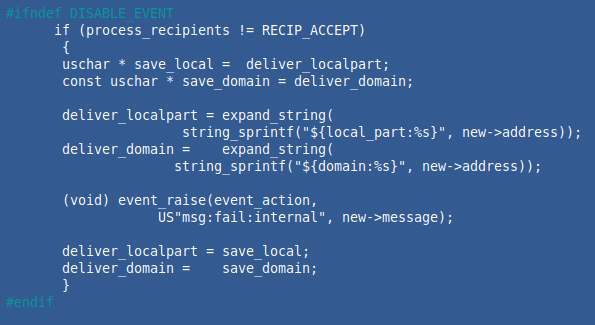

Ranljivost je posledica nepravilne validacije naslova prejemnika v funkciji delivery_message na Exim strežniku. Ranljivost med drugim omogoča prevzem nadzora nad ranljivimi strežniki.

Ker expand_string() prepozna “${run{<ukaz> <args>}}” kot element razširitve, lahko napadalec pošlje el. sporočilo na naslov “${run{ukaz}}@domena_exim_strežnika” in na ta način izvrši poljubne ukaze z root pravicami (deliver_drop_privilege je privzeto FALSE).

Po naših podatkih se ranljivost že aktivno izkorišča. Zabeleženi primeri zlorabe pa se kažejo predvsem v nameščanju kode za rudarjenje kripto valut in ustvarjanju stranskih vrat.

Nameščena stranska vrata napadalcu omogočajo dostop do strežnika tudi v primeru posodobitve Exim MTA.

Ukrepi

- Takojšnja posodobitev Exim MTA različic 4.87 do 4.91 na zadnjo izdano različico 4.92 (https://www.exim.org/).

- Preveriti ali so na strežniku nameščena stranska vrata ali dodani SSH ključi.

- Takojšnja posodobitev strežniške programske opreme cPanel.