Povzetek

Izsiljevalski virus Petrwrap/Petya je 27. junija 2017 okužil večje število sistemov v Ukrajini, Rusiji, na Danskem, Nizozemskem, v Veliki Britaniji in drugod. Na SI-CERT smo prejeli dve prijavi o okužbi v slovenskih podjetjih. Izsiljevalci uporabljajo elektronski naslov wowsmith123456@posteo.net za komunikacijo z žrtvami, ta poštni naslov pa so na posteo.net že zablokirali. Zadnji podatki kažejo, da namen virusa ni bilo finančno okoriščanje z izsiljevanjem, ampak uničevanje podatkov.

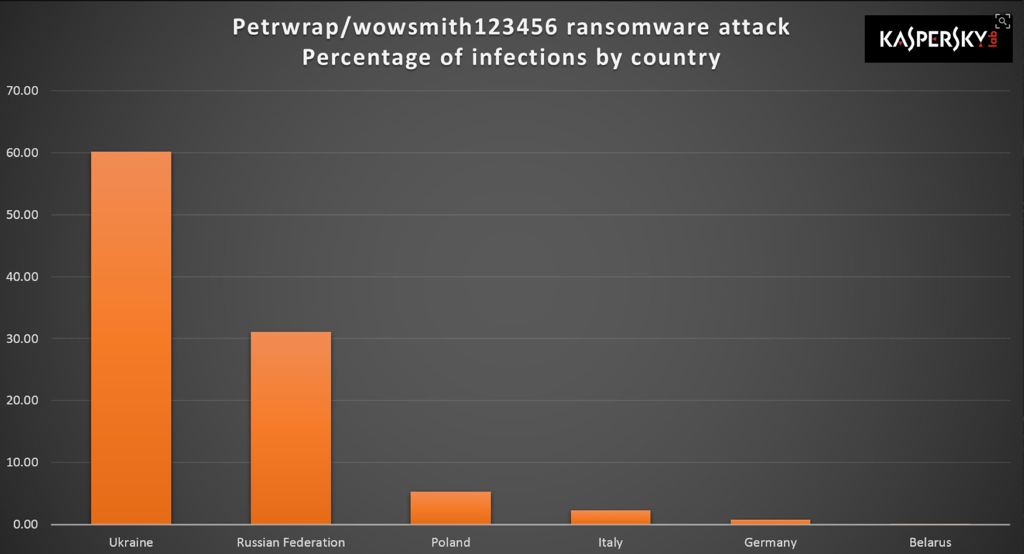

Protivirusno podjetje Kaspersky je objavilo graf okužb po državah. Prednjačita Ukrajina in Ruska federacija.

Širjenje virusa

Po nekaterih podatkih naj bi bil prvotni vektor okužbe zlorabljen sistem posodabljanja računovodske programske opreme ukrajinskega proizvajalca MeDoc. Podjetje je sicer te navedba zavrnilo.

Virus naj bi se širil tudi po elektronski pošti kot RTF priponka, ki izkorišča ranljivost CVE-2017-0199 (gre za nepreverjene informacije).

Po okužbi poskuša okužiti tudi sisteme na lokalnem omrežju preko ranljivosti CVE-2017-0144 (EternalBlue) ter CVE-2017-0145 (EternalRomance). Microsoft je obe ranljivosti zakrpal z marčevskim popravkom MS17-010. V lokalnem omrežju se prav tako širi z uporabo funkcionalnosti WMIC/PsExec, če ima okužen uporabnik administratorske pravice na drugih sistemih v omrežju, oz. virus avtentikacijske podatke pridobi na sistemu in/ali v omrežju. Za razliko od virusa WannaCry se Petrwrap ne širi izven lokalnega omrežja.

Šifriranje podatkov

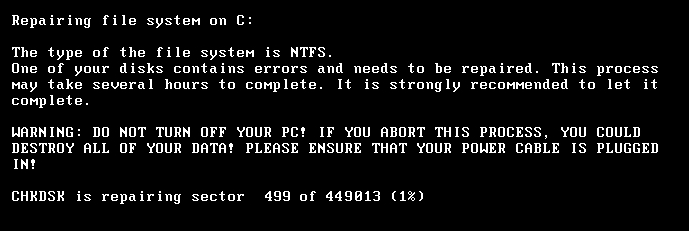

Če ima virus dovolj visoke pravice, po okužbi prepiše MBR (master boot record), nato počaka od 10 minut do ene ure, ko ponovno zažene računalnik in prikaže lažno obvestilo, ki izgleda kot sistemsko obvestilo o preverjanju diska (chkdsk).

V tem času zašifrira NTFS MFT (Master File Tree) in prepiše Master Boot Record (MBR). Zašifrira tudi datoteke v vseh mapah razen c:\Windows z naslednjimi končnicami:

.3ds .7z .accdb .ai .asp .aspx .avhd .back .bak .c .cfg .conf .cpp .cs .ctl .dbf .disk .djvu .doc .docx .dwg .eml .fdb .gz .h .hdd .kdbx .mail .mdb .msg .nrg .ora .ost .ova .ovf .pdf .php .pmf .ppt .pptx .pst .pvi .py .pyc .rar .rtf .sln .sql .tar .vbox .vbs .vcb .vdi .vfd .vmc .vmdk .vmsd .vmx .vsdx .vsv .work .xls .xlsx .xvd .zip

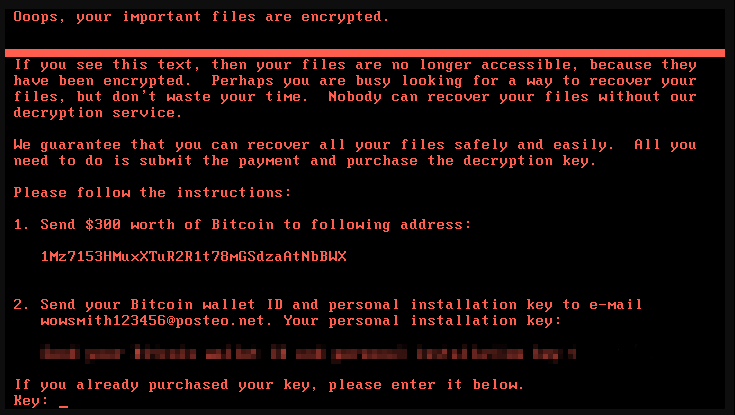

Ob ponovnem zagonu računalnika prikaže izsiljevalsko sporočilo.

Postopek v primeru okužbe

Če ste žrtev tega izsiljevalskega virusa, sistem na novo postavite iz varnostne kopije. V primeru, da varnostne kopije nimate, nas kontaktirajte po elektronski pošti na cert@cert.si. Plačilo odkupnine ni smiselno, saj je analiza virusa pokazala, da ta nima možnosti restavriranja datotek. Poleg tega je elektronski naslov napadalca blokiran, s čimer je postopek odkupa šifrirnega ključa onemogočen. Po nekaterih informacijah naj bi okužba vsebovala tudi modul za krajo gesel in drugih avtentikacijskih podatkov, tako da žrtvam svetujemo preventivno menjavo vseh gesel, ki bi lahko bila odtujena.

Zaščita

Uporabnikom svetujemo

- sprotno izdelavo varnostnih kopij

- redno posodabljanje celotnih sistemov

- uporaba uporabniških računov z omejenimi pravicami

- vpeljava principov minimalnih privilegijev

- uporaba različnih administratorjih gesel v omrežju

- omejitev dostopov do omrežnih sistemskih virov zgolj na nujno potrebne dostope

- blokada SMB prometa na mejah omrežja (vrata TCP/445)

Zagon virusa se lahko ustavi s kreiranjem datoteke C:\Windows\perfc (brez podaljška). Slednje je potrebno narediti predno pride do okužbe. Ta zaščita deluje zgolj za to specifično verzijo virusa, ki se je širila 27.6.2017. Če se bodo pojavile nove variante virusa, ni nujno, da bo ta ukrep blokiral izvajanje tudi v teh primerih.

Povezave

- https://www.bleepingcomputer.com/news/security/wannacry-d-j-vu-petya-ransomware-outbreak-wreaking-havoc-across-the-globe/

- Posteo: Info on the PetrWrap/Petya ransomware: Email account in question already blocked since midday

- https://blogs.technet.microsoft.com/mmpc/2017/06/27/new-ransomware-old-techniques-petya-adds-worm-capabilities/

- https://securelist.com/schroedingers-petya/78870/

- Ranljivost CVE-2017-0199

- Popravek za ranljivost MS17-010

Prva objava: 27. junij 2017 17:40

Zadnja sprememba: 29. junij 2017 9:35