Opis

S pričetkom v petek, 23. januarja 2015, smo na SI-CERT pričeli prejemati prijave o elektronskih sporočilih, ki želijo uporabnike slovenskih bank prepričati, da na lažna spletna mesta vpišejo podatke za dostop do e-bančništva. Tarče napada so komitenti Nove ljubljanske banke (NLB), Nove kreditne banke Maribor (NKBM), SKB banke, Abanke, Unicredit banke in Probanke.

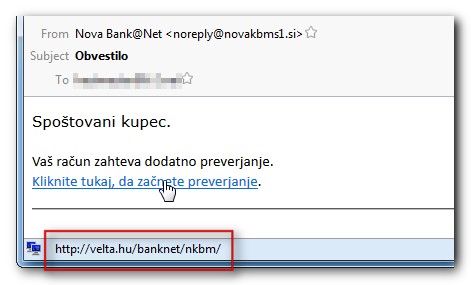

Elektronska sporočila so kratka in vsebujejo poziv uporabnikom, naj obiščejo spletno mesto banke. Primeri vsebine sporočil so:

- “Vaš račun je trenutno prekinjena. Iz varnostnih razlogov morate sinhronizirati varnostni ključ.”

- “Prejeli ste novo varnostno opozorilo.”

- “Naše spletno bančništvo je bil spremenjen. Iz varnostnih razlogov morate aktivirati svoj spletni dostop.”

- “Novo plačilo prejeto.”

- “Vaš račun zahteva dodatno preverjanje.”

- “Prejeli ste novo sporočilo iz naše varnostni službi.”

Večina sporočil je poslanih z neveljavnim naslovom pošiljatelja (v domeni, ki ne obstaja). Sporočilo vsebuje povezavo na posredniško spletno mesto, ki obiskovalca nato usmeri naprej na phishing strani (ti. “landing site”). Kam vodi povezava v sporočilu lahko preverite tako, da se z miško (brez klikanja!) postavite na povezavo. Na SI-CERT trenutno rešujemo problem v sodelovanju z bankami in slovenskimi ponudniki ter poskušamo zamejiti razpošiljanje sporočil ter odstraniti spletna mesta s pomočjo partnerjev v tujini.

Priporočila za skrbnike poštnih strežnikov

Vsem skrbnikom poštnim strežnikom svetujemo, da vklopijo preverjanje obstoja domene pošiljatelja. Če tega iz kakšnega razloga ne morejo storiti, naj se obrnejo na SI-CERT (preko elektronske pošte na cert@cert.si), da jim posredujemo spisek aktualnih naslovov.

Priporočila za uporabnike

Vsem uporabnikom svetujemo, da se v primeru, ko so sporočilo prejeli in sledili povezavi in vpisali podatke, takoj obrnejo na svojo banko in jih obvestijo, da so morda žrtve phishing napada. Vsem uporabnikom svetujemo tudi ogled osnovnih navodil za varno e-bančno poslovanje. Do spletne strani banke vedno dostopajte preko vpisa spletnega naslova v naslovno vrstico brskalnika, ali preko zaznamka, nikoli pa preko povezav, ki jih dobite po el. pošti ali drugje na internetu.