Povzetek

Microsoftov oddelek DCU – Digital Crimes Unit je pred kratkim prevzel nadzor nad domeno 3322.org, ki se uporablja za usmerjanje okuženih računalnikov na nadzorne strežnike napadalcev. Preko nje so odkrili, da je lahko računalnik okužen že ob samem nakupu. Okuženih računalnikov je v Sloveniji nekaj sto.

Opis

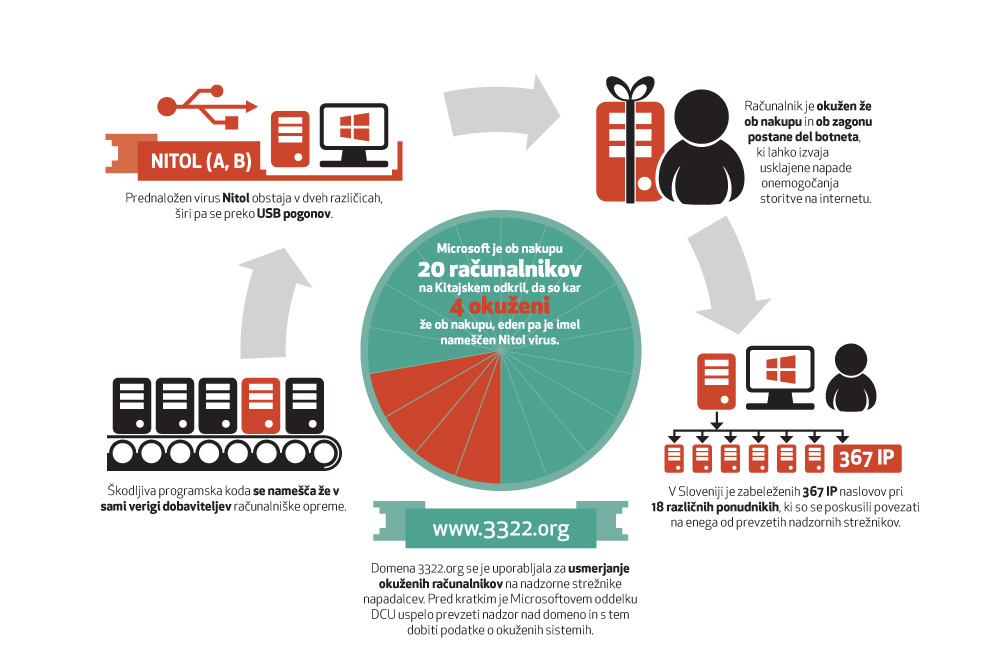

Avgusta 2011 je DCU kupil 20 računalnikov na različnih lokacijah na Kitajskem. Odkrili so, da so od dvajsetih računalnikov štirje okuženi že ob nakupu, eden od teh pa je imel nameščen Nitol virus. Slednji je bil tudi edini aktiven ob preiskavi. Leto dni kasneje je Microsoft dobil odobritev sodišča za prevzem domene, preko katere se je nadzorovalo okužene računalnike, povezane v botnet. V operaciji b70 so odkrili, da se škodljiva programska koda namešča v sami verigi dobaviteljev računalniške opreme.

Virus Nitol prihaja v dveh različicah (A in B), širi pa se preko USB pogonov. Na okuženem računalniku se pod imenom LPK.DLL skopira v vse mape, ki vsebujejo izvršljivo programsko kodo (EXE, DLL, OCX) ali stisnjene (ZIP, RAR) datoteke. Vse lastne datoteke označi kot SYSTEM/HIDDEN/READ-ONLY. LPK.DLL (Language Pack) na Windows operacijskih sistemih uporabljajo vsi programi z grafičnim uporabniškim vmesnikom (in tudi nekateri brez njega). Nitol izkorišča dejstvo, da se za iskanje dinamičnih programskih knjižnic (DLL, Dynamic Link Library) na prvem mestu uporabi mapa, iz katere je bil zagnan program (o tem problemu je obširno pisalo slovensko podjetje Acros Security).

Ob okužbi se Nitol priključi na nadzorni strežnik, ki je nastavljen v sami programski kodi virusa. Okuženi računalnik postane del botneta, ki lahko izvaja usklajene napade onemogočanja storitve (DDoS, Distributed Denial-of-Service) na internetu.

Analiza nadzornih strežnikov kaže na dokajšnjo razdrobljenost, kar navaja na široko, a nepovezano uporabo tega virusa. Nadzorni strežniki so različni in se nahajajo v več državah, velika večina pa jih je na Kitajskem (86 % za Nitol.A in 80 % za Nitol.B). Microsoft je s prevzemom domene 3322.org prevzel nadzor nad večino nadzornih strežnikov in dobil podatke o okuženih sistemih.

V Sloveniji je zabeleženih 367 IP naslovov pri 18 različnih ponudnikih, ki so se poskusili povezati na enega od prevzetih nadzornih strežnikov.

Rešitev

SI-CERT je dne 3. oktobra 2012 obvestil vse ponudnike o okuženih računalnikih in jih pozval, naj obvestilo o okužbi posredujejo prizadetim naročnikom. Okužbo je mogoče odstraniti s protivirusnim programom.

Povezave

- Microsoft Technet: Counterfeit Software Preloaded with Malware and the Link to Botnets: Operation b70

- Microsoft Security Essentials (v angleškem jeziku)

- Microsoft Disrupts the Emerging Nitol Botnet Being Spread through an Unsecure Supply Chain

- Acros Security Blog: Binary Planting

- Varni na internetu: Seznam protivirusnih programov