Phishing napad je star in preverjen način za krajo gesel za dostop do spletnih storitev. Dandanes ga štejemo med najbolj pogoste napade na omrežju, storilci pa tu in tam vpeljejo nove pristope, ki pripomorejo k uspešnosti napada. Prvič smo opazili, da se je v podtaknjeni povezavi po preusmeritvah uporabil “inline” način podajanja spletne vsebine v naslovu URL.

Sporočilo

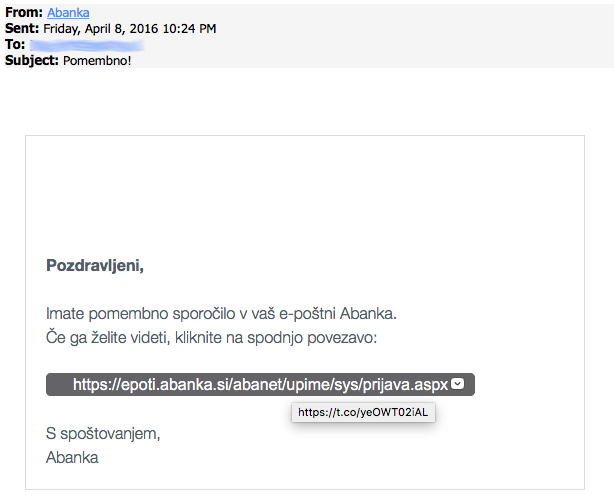

Phishing sporočilo je dokaj običajno, oblikovano je kot HTML besedilo, kjer se za prikaz povezave uporabi naslov legitimne strani, a ta ni važen, saj je dejanski cilj povezave drug: v tem primeru naslov na Twitterjevem okrajševalniku naslovov, t.co.

Zaglavje sporočila pa kaže, da je bil za razpošiljanje uporabljen “botnet”, omrežje zlorabljenih računalnikov na različnih koncih sveta. Storilci se tako uspešno skrijejo, tovrstno storitev pa pogosto tudi najamejo na črnem trgu pri tistih, ki imajo takšne botnete pod nadzorom.

Preusmeritve

Če naslovnik klikne na povezavo, se kontaktira okrajševalnik, ki sporoči, da se spletna stran nahaja na drugem naslovu (kar je tudi osnovna funkcija okrajševalnikov):

HTTP/1.1 301 Moved Permanently

cache-control: private,max-age=300

content-length: 0

date: Sat, 09 Apr 2016 09:44:14 GMT

expires: Sat, 09 Apr 2016 09:49:14 GMT

location: http://www.villesdefrance.fr/videos

server: tsa_b

set-cookie: muc=8a5a3faa-247b-4e21-bea1-3419125c4340; Expires=Thu, 22 Mar 2018 09:44:14 GMT; Domain=t.co

strict-transport-security: max-age=0

x-connection-hash: 765b5461b4868464d239bbfcbafdede4

x-response-time: 18

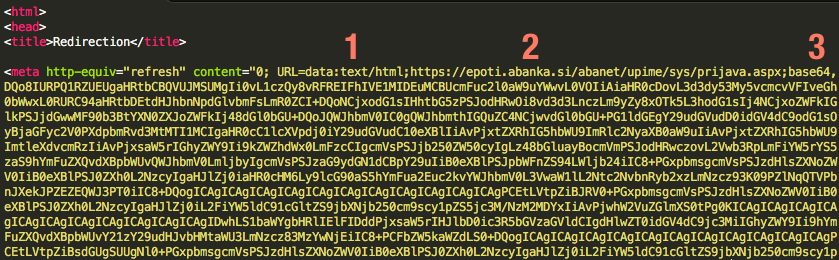

Do tu je zgodba čisto običajna, tu pa pridemo do novosti: ciljna stran zopet opravi preusmeritev, vendar tokrat na “inline” vsebino: ta se nahaja zakodirana v sami povezavi.

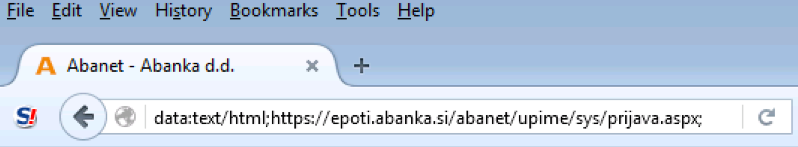

(1) Povezava ne vodi na novo spletno stran, ta je podana v (3) kot BASE64 zakodirana kopija spletni strani banke (v kateri je spremenjen le naslov, kamor se pošlje vpisano geslo). (2) V zgornjem primeru podaja dodatni parameter, ki sicer ne vpliva na sam prikaz strani, se pa uporabniku prikaže v naslovni vrstici brskalnika in ga tako poskuša zavesti, da se dejansko nahaja na legitimni strani banke (in oteži prijavo, saj ciljna phishing stran ni vidna).

Ukrepanje

Običajno uporabnikom svetujemo, da naj preverijo spletni naslov v brskalniku, da se prepričajo, da res uporabljajo storitve banke in ne phishing strani. Do sedaj so storilci uporabljali podobne domene ali poddomene za namen zavajanja, s prikazovanjem “inline” strani pa to ni več potrebno. Še vedno pa velja, da če povezava ni označena kot varna (običajno z zeleno ključavnico v brskalniku). Za več informacij si lahko ogledate vodila varnega e-bančništva.

Kadar prejmete sporočilo, za katerega menite, da je “phishing” napad, usmerjen na komitente banke v Sloveniji ali uporabnike drugih spletnih storitev slovenskih ponudnikov, nam lahko sporočilo posredujete na SI-CERT po elektronski pošti (cert@cert.si). Vpletene povezave bomo lahko sporočili na blokirne sezname brskalnikov in skušali čimprej odstraniti spletne strani na tujih strežnikih, ter tako zmanjšali izpostavljenost uporabnikov.

Prva objava: 11. 4. 2016