Prejšnji teden je bila objavljena ranljivost v strežniku telnetd operacijskega sistema FreeBSD, izkaže pa se, da imajo težave tudi izpeljanke na drugih operacijskih sistemih.

Telnet je eden od prvih internetni protokolov (opisan leta 1980 v RFC 764) in omogoča delo na oddaljenem strežniku. V tem času so šele nastajale prvi prototipi grafičnih vmesnikov, zato je oddaljeno delo potekalo preko ukazne vrstice. Veliko sistemske administracije na strežnikih še danes poteka na ta način, vendar pa je protokol telnet zamenjal SSH (Secure Shell, prvič na voljo 1995, 2006 pa razširjena različica SSH2), ki za razliko od telneta uporablja šifriran kanal med odjemalcem in strežnikom. Tako je onemogočal prestrezanje gesel pri prijavi, kar je bila resna šibka točka telneta.

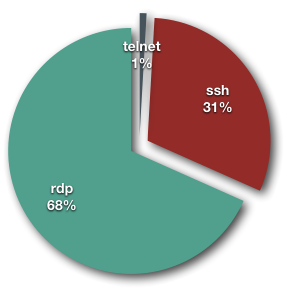

Ker moderni strežniki že nekaj let vsi uporabljajo SSH, bi pričakovali, da je uporaba telneta že takorekoč odmrla na omrežju. To bi potem pomenilo, da zaradi majhne izpostavljenosti tej ranljivosti ni pričakovati velikega števila vdorov v strežnike preko nje. Hiter pogled na razmerje strežnikov na omrežju s prometom na vratih 23/telnet, 22/ssh in protokolom za oddaljeno delo na Windows sistemih, 3389/rdp, pokaže, da je temu tudi res tako. Le 1 % prometa je še telnet, Windows Remote Desktop (rdp) strežniki pa predstavljajo kar dve tretjini oddaljenega dostopa.

Razmerje je izračunano na podlagi vzorčenih in agregiranih statističnih podatkih za omrežje Arnes (AS 2107). Pravo sliko bi sicer dal pregled odprtih vrat strežnikov po omežjih strank slovenskih vseh ponudnikov, a bi v tem primeru prestopili mejo, ki jo od nekdaj smatramo za sprejemljivo – t.i. skeniranje se je namreč vedno smatralo za pripravo in zbiranje podatkov z namenom vdora v sistem.