Koliko menite, da so vredni podatki na vašem računalniku? Težko je to oceniti takole na hitro. Če boste slučajno staknili računalniški virus, ki vam podatke tako ali drugače zaklene in zahteva pa odkupnino, bo ta vrednost hitro dobila bolj otipljivo obliko. Pa naj gre za podatke o poslovanju vašega podjetja, dostop do družinskih slik, ali diplomsko nalogo, ki jo morate oddati naslednji teden.

Izsiljevalski virusi (angl. ransomware) so stara zadeva, prvi znan primer je povzročal težave že leta 1989. AIDS trojanec je ob okužbi zamenjal AUTOEXEC.BAT, ter počakal devetdeset zagonov računalnika, nato pa skril direktorije in zašifriral datoteke na disku C. Uporabnika je obvestil, da mora kontaktirati PC Cyborg Corporation in poslati 189 dolarjev na naslov poštnega predala v Panami, da prejme ključ za odšifriranje in odklep podatkov. Avtor, zdravnik dr. Joseph Popp, je bil aretiran, vendar pa so ga na britanskem sodišču razglasili za neprištevnega in ga vrnili v ZDA. Postopek šifriranja je bil sorazmerno enostaven, kar je omogočilo izdelavo orodja, ki je hitro povrnilo datoteke uporabniku. Po tem prvem primeru smo dolgo časa lahko le bežno tu in tam slišali o kakšnem sorodnem primeru, a le od daleč. Vse do lanskega leta.

Ransomcrypt

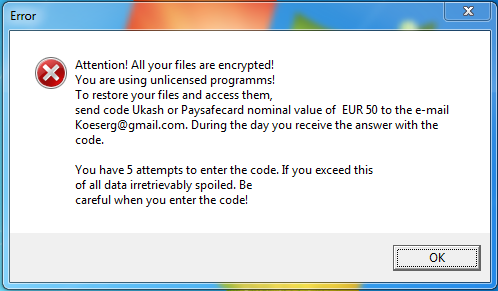

Aprila 2012 smo na SI-CERT prejeli prva obvestila o okužbah z virusom, ki je zašifriral uporabnikove datoteke in prikazal obvestilo: “Pozor! Vse vaše datoteke so zašifrirane! Uporabljate nelicenčne programe! Za povrnitev datotek pošljite plačilo 50 EUR preko Ukash ali Paysafecard sistemov na e-naslov koeserg@gmail.com. Tokom dneva boste prejeli odgovor s kodo za dešifriranje. Na voljo imate pet poskusov za vpis kode. Če to številko presežete, bodo vsi podatki nepovratno okvarjeni. Bodite previdni pri vnosu kode!”

Virus je zašifriral dokumente, slike in bližnjice in s tem računalnik onesposobil. Avtor virusa je uporabljal isti šifrirni ključ za serijo okužb, vsake toliko pa je na omrežje izpustil novo različico, ki je uporabljala drug ključ. Šifrirni algoritem je bil TEA, Tiny Enrcyption Algorithm, manj znano rusko protivirusno podjetje Dr. Web pa je javno objavilo orodje, ki je datoteke znalo odšifrirati, podati ste morali le zaporedno številko različice virusa.

V aprilskem valu okužb smo v Sloveniji smo zabeležili 60 primerov (vemo seveda le za tiste, ki so se za pomoč obrnili na SI-CERT). Na primeru zašifrirane datoteke (najbolje kakšne slike) smo z enostavnim programčkom in ob pomoči Dr. Web orodja hitro našli ustrezen ključ, žrtev pa je z njim dobila nazaj svoje datoteke. V malo več kot tednu dni je bilo vsega konec.

Ukash/Reveton/Urausy virus

Jeseni 2012 se je pojavil nov izsiljevalec z drugačnim pristopom. Tehnični del je veliko bolj enostaven, takorekoč trivialen: preko Windows registra poskrbi, da se zažene takoj po prijavi, preveri IP naslov žrtve in naloži obvestilo, prilagojeno državi, v kateri se žrtev nahaja. V imenu policije žrtev obtoži prenosa avtorsko zaščitenih vsebin z interneta in “ogledovanja/prehranjevanja in oz. ali razmnoževanja pornografije z prepovedano vsebino.” V zadnjih različicah se avtorji celo sklicujejo na ustrezne člene Kazenskega zakonika RS. Po letu dni je ta virus še vedno zelo razširjen, saj na SI-CERT vsak dan prejmemo kakšno prošnjo za pomoč. Vmes so v Španiji že aretirali avorje Reveton različice, njihovo delo pa nadaljuje ekipa Urausy policijskega izsiljevalca.

Ker virus ne naredi škode na računalniku in tudi ne zašifrira datotek, ga je sorazmerno enostavno odstraniti. To recimo storimo tako, da prenesemo Microsoftov Windows Defender Offline, naredimo z njim zagonski USB ključ in z njegovo pomočjo razkužimo računalnik (tu so navodila, ali pa v Google vpišite: “SI-CERT Ukash”).

V nekaterih primerih pa slika našega predsednika in razpoznavnih znakov slovenske policije vseeno doseže efekt, saj sem in tja kdo res plača “globo”. Pa saj je pravzaprav logično: če avtorji virusa s prevaro ne bi prišli do zaslužka, bi prej ali slej obupali in svoj trud usmerili v kakšne druge “poslovne modele”. Tako pa ta izsiljevalski virus še kar živi. Na policiji so tudi že dobili klice žrtev, ki so spraševali, ali lahko nakažejo denar tudi kako drugače.

CryptoLocker

Letos so na sceno prišli bolj resni izsiljevaleci. Žrtvi zašifrirajo datoteke na način, kjer nimamo bližnjic ali orodij za povrnitev podatkov. Tak primer je GpCode, znan sicer že iz leta 2008, vendar smo prvo okužbo pri nas zaznali šele letos. Zašifrira datoteke s ključem, ki ga nosi s seboj, nato pa v mape odloži navodila žrtvi in se izbriše. Bolj nevaren in vztrajen pa je njegov bratranec.

Veriga okužbe za CryptoLocker

Storilci uporabijo Cutwail botnet, omrežje zlorabljenih računalnikov, ki se uporablja za pošiljanje spam pošte. Z njegovo pomočjo razpošljejo elektronska sporočila, ki v priponki vsebujejo trojanca Upatre. To je odlagalec (angl. trojan dropper), ki z interneta potegne GameOver, P2P različico naprednega trojanca ZeuS. Ta nima centralnega nadzornega strežnika in je zato bolj odporen proti razkuževalnim akcijam na internetu. GameOver poskrbi za okužbo s CryptoLocker virusom.

CryptoLocker po okužbi najprej kontaktira svoj nadzorni strežnik. Ta se lahko nahaja na katerikoli od 1000 domen, ki se zgenerirajo po določenem algoritmu vsak dan znova. Virus poskuša eno za drugo, dokler ne pride do delujoče. Ko se virus tako javi “domov”, nadzorni strežnik zgenerira unikaten javno-zasebni par RSA ključev in javni del pošlje nazaj okuženemu računalniku. CryptoLocker nato za posamezno datoteko ustvari vsakič nov AES ključ, jo z njim zašifrira, nato pa s tistim javnim RSA ključem, ki ga je prejel z nadzornega strežnika, zašifrira še sam AES ključ. Tako lahko povrne podatke le tisti, ki ima v roki zasebni del RSA ključa, ta pa se nahaja samo na strežniku, ki ga nadzirajo avtorji virusa. In na voljo vam dajo zgolj 72 ur časa, da plačate 2 bitcoina (BTC), ali 300 evrov preko MoneyPak sistema. Po izteku tega časa pa grozijo, da bodo privatni del RSA ključa izbrisali in tako nihče ne bo mogel več odšifrirati vaših podatkov.

No, tako je bilo do začetka novembra. Storilci so kaže prišli do spoznanja, da imajo v poslovnem modelu pomanjkljivost. Večina žrtev namreč sploh ne pozna bitcoinov ali MoneyPak plačilnega sistema in trije dnevi se še kar hitro obrnejo. Žrtev išče alternativne rešitve, morda obupa, storilci pa ostanejo brez odkupnine. Zato so na anonimnem Tor omrežju lansirali podporno storitev. Preko nje lahko pošljete eno šifrirano datoteko za vzorec, nazaj pa dobite ključ za odšifriranje – seveda ob plačilu, tokrat kar desetih bitcoinov (kar znese čez 2.000 €). To je tudi edina možnost plačila.

Dobra novica? Okužb v Sloveniji je bilo do sedaj res malo.

Kaj lahko storite

Druge oblike izsiljevanja na omrežju

Okužbe z virusi pa niso edini način, ki ga lahko izsiljevalci uporabijo, da iz žrtev izmamijo denar. Nekaj let nazaj so storilci izrabljali strah pred policijskim pregonom pedofilov v Veliki Britaniji tako, da so žrtvi podtaknili otroško pornografijo na računalnik, nato pa grozili s prijavo na policijo, če žrtev ne bo plačala odkupnine.

Lansko leto pa smo imeli tudi pri nas par primerov, kjer je storilec sprožil porazdeljen napad onemogočanja (DDoS, distributed denial-of-service) proti podjetju, nato pa jih je kontaktiral in trdil, da mu je napade naročila in plačala konkurenca. Obljubil je, da bodo napadi prenehali takoj, ko mu žrtev to plača. Sledi za napadalci so vodili v Alžirijo in Libanon.

Pri tako naprednem kriptovirusu, kot je CryptoLocker, se lahko zanesete le na ustrezno izdelane varnostne kopije (backup). Ker virusi običajno zašifrirajo tudi omrežne mape, vam preprosto kopiranje datotek na zunanji ali omrežni disk ne bo pomagalo. Če varnostne kopije izdelujete s sistemskim orodjem preko administratorskega računa, sami pa uporabljate le navadni uporabniški račun, potem boste morda lahko prišli nazaj do svojih podatkov. Podatke lahko poskusite dobiti nazaj s System Restore, ki hrani prejšnje različice datotek in lahko reši vaše podatke. Windows za to uporablja Volume Shadow Copy storitve, ki je privzeto vklopljena za celoten C: disk.

Pomembno pa je pogledati tudi, kako se lahko zmanjša tveganje za okužbo. Omenjena škodljiva koda se širi v glavnem na dva načina: v obliki priponk elektronske pošte, ali preko okužb v mimohodu (angl. drive-by download). V prvem primeru je rešitev enostavna: ne klikajte priponk v elektronski pošti, za katere vam ni čisto jasno, zakaj ste jih dobili, ali pa vam oblubljajo kaj lepega. Zaščita pred okužbo v mimohodu pa je seveda računalnik z nameščenimi popravki za operacijski sistem in vse programje na njem. Obravnavani primeri kažejo, da najbolj pogosto pride do okužbe pri brskanju po spletu preko lukenj v java okolju, zato izklopite vtičnike zanjo v svojih brskalnikih, ali pa javo jo kar odstranite iz sistema, če je res ne potrebujete. Varnostne luknje v njej se kar vrstijo že nekaj zadnjih let, zato je trenutno eden od bolj priljubljenih vektorjev napada.

K zaščiti pred okužbo s CryptoLocker virusom pa pomaga tudi orodje CryptoPrevent, ki s pomočjo posebej skonstruiranih pravil v Windows operacijskem sistemu prepreči izvajanje virusa. Predvsem pa: “Dajte že namestiti tisti backup!”