Čas je, da pogledamo, kako je potekalo leto 2020, potegnemo črto pod statistiko in razmislimo o tem, kaj podatki kažejo. Seveda je bilo lansko leto zelo posebno zaradi epidemije COVID-19 in verjetno najbolj pogosto vprašanje na SI-CERT je bilo: “Se je število incidentov med epidemijo povečalo?” Razumljivo, v prvem in drugem valu smo morali preiti na šolanje in delo na daljavo, zdrveli smo v digitalizacijo družbe. Vsi, ki se ukvarjamo s kibernetsko varnostjo, pa se zavedamo, da smo se s tem seveda še bolj izpostavili različnim tveganjem.

Jasno je bilo, da bodo storilci izkoristili spomladansko pandemijo v različnih goljufivih shemah. Lažne ponudbe zaščitne opreme (ki jo je na začetku res primanjkovalo), phishing uporabniških podatkov pod pretvezo zbiranja interesa zanjo, lažna sporočila v imenu NIJZ z zlonamerno priponko (Emotet trojanec) in podobno. Hitro smo pripravili navodila za varno delo na daljavo (tako za zaposlene kot delodajalce) in obveščali o stanju ranljivosti videokonferenčne platforme Zoom, ki je postala skoraj najbolj popularno orodje v pandemiji.

Leto 2020 smo zaključili s podobnim številom obdelanih incidentov kot leto poprej. Vidimo torej, da se je gola številčna rast umirila, se pa nekoliko spreminja struktura vrst napadov. Rumena črta na grafu kaže število phishing incidentov – ti so v primerjavi z 2019 zrasli kar za 59 %. Ali gre za “naravno” rast ali za vpliv pandemije, še ne vemo. Storilci so skozi leto ciljali na komitente bank, pri tem je bila stalna značilnost ta, da so sprožili phishing sporočila v petek popoldne, v upanju, da se bodo odgovorni na bankah in tudi mi na SI-CERT takrat odštempljali za čez vikend in napad pustili teči do ponedeljka. Seveda, tako enostavno se jim nismo pustili.

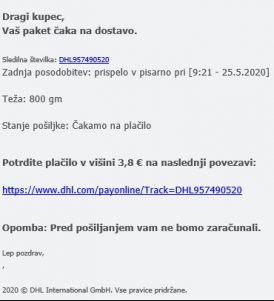

Zaprtje trgovin je pomenilo, da smo se vsi začeli zanašati na spletno nakupovanje. Kmalu smo bili priča phishing napadom v imenu dostavnih podjetij DHL in Pošte Slovenije, kjer pa cilj niso bila gesla, ampak podatki o kreditni kartici. Če ste ravno res čakali na paket, vas je to morda zavedlo, da morate plačati še par evrov, preden bo dostavljen, v resnici pa ste potem izgubili tja do 1000 €.

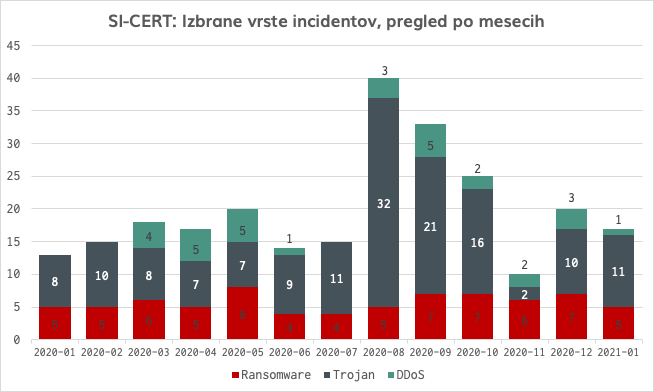

DDoS, trojanci in izsiljevalski virusi

Izsiljevalski virusi so začeli svoj pohod že leta 2012.

Številčno so dosegli vrh v letih 2016 in 2017, nato pa so se storilci iz domačih uporabnikov usmerili na podjetja. Tam lahko povzročijo več škode in računajo na višje odkupnine.

Če so okuženemu posamezniku “zaračunali” okoli 300 € do 500 € za ključ, ki je datoteke odklenil, govorimo pri podjetjih o veliko večjih zneskih. Recimo 20.000 € ali pa še več. V tujini odkupnine dosegajo lahko celo milijonske zneske. Kar se tiče samega števila primerov (rdeči deli stolpcev zgoraj), lahko vidimo dokaj konstantno pojavnost tovrstne grožnje. Mimogrede – najpogosteje pridejo napadalci v podjetje skozi slabo zaščiten RDP dostop, s slabimi gesli na uporabniških računih.

Vrhnji zeleni del predstavlja DDoS napade (porazdeljene napade onemogočanja), ki smo jih obravnavali na SI-CERT. Spomladanski val napadov je potekal v veliki meri na različne platforme za učenje na daljavo, medtem ko je bil poznopoletni in jesenski val namenjen bankam, češ: plačajte nam, pa vas nehamo napadati. Te napade smo videli že v prejšnjih letih, z njimi je začela skupina DD4BC, kasneje pa so dobili različne posnemovalce (najbolj znani so se poimenovali Armada Collective). Tokrat so napadalci poskusili žrtve prestrašiti s tem, da so si nadeli krinko zloglasnih APT skupin Lazarus in Fancy Bear, napadom pa so bili skoraj vedno kos zaščitni mehanizmi slovenskih internet ponudnikov.

Veliko pa je trojanskih konjev, predvsem Emoteta, ki ga opisujemo v posebnem članku.

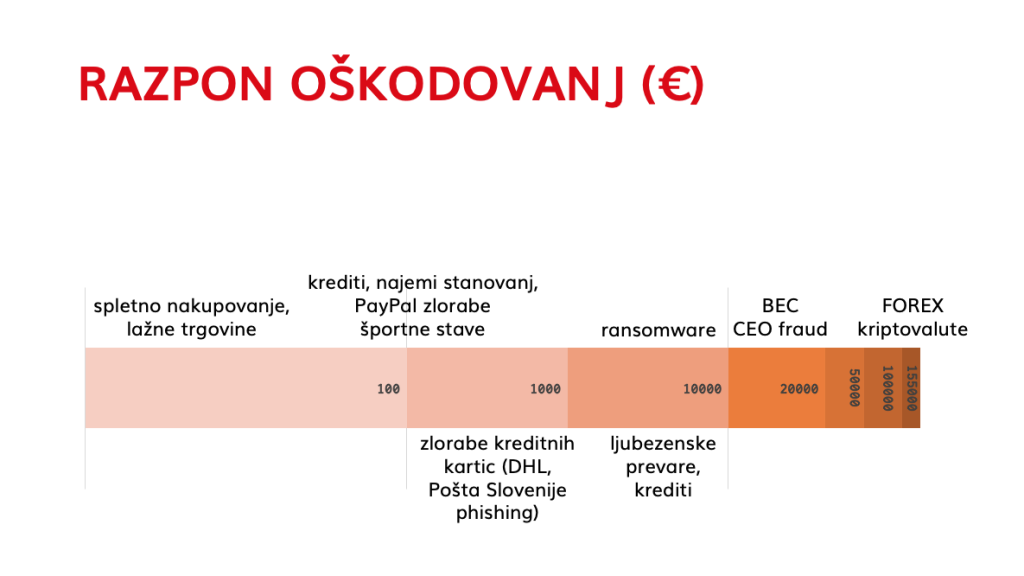

Za konec pa še pogled SI-CERT na oškodovanja, ki jih zabeležimo ob različnih vrstah incidentov. Goljufije s kriptovalutami in različnimi “naložbami” so na vrhu, vmes so napadi na podjetja z direktorsko prevaro (CEO Fraud) in vrivanjem v poslovno komuinikacijo (BEC, Business Email Compromise), dokaj visoko najdemo tudi ljubezenske prevare in lažne kredite.