Povzetek

Na SI-CERT preiskujemo zlonamerne aplikacije, t.i banking trojan infostealer iz družine Anatsa (oz. TeaBot/Toddler), ki so bile uporabljene pri finančnem oškodovanju večih žrtev. Gre za aplikacije, ki preko dodeljenih pravic centra za uporabo storitev dostopnosti (ang. accessibility service) pridobijo vse potrebne podatke za odklep naprave, prijavo v mobilno banko in izvedbo nakazila denarja. Po do sedaj znanih podatkih so bile zlonamerne aplikacije dostopne na tržnici aplikacij Google Play Store pod imeni “Phone Cleaner – File Explorer” in “PDF Reader: File Manager”. Pri vseh zabeleženih oškodovanjih je bilo preko mobilne banke opravljeno nakazilo finančnih sredstev oškodovancev na IBAN račune kripto menjalnice.

Opis

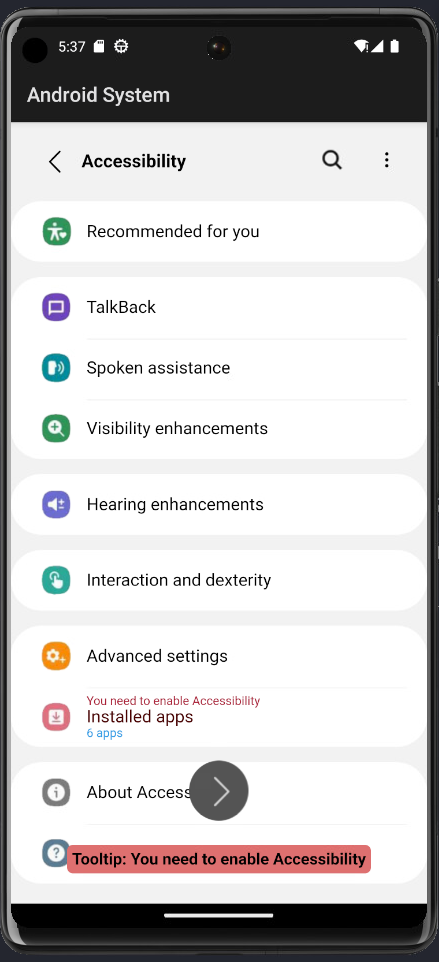

Zlonamerna aplikacija ob odprtju uporabnika nagovarja k dodelitvi pravic za uporabo storitev dostopnosti (ang. accessibility service). Če ji uporabnik te pravice dodeli, aplikacija prične periodično zajemati posnetke zaslona, beležiti uporabniške klike in vnose, prikazovati zlonamerne poglede in aktivnosti za krajo gesel, pozivati uporabnika k spremembi pomembnih sistemskih nastavitev vključno s kodo za odklepanje naprave, pridobi kode za dvofaktorsko preverjanje iz drugih aplikacij, samodejno izklopi varnostne mehanizme in protivirusno zaščito, bere in pošilja obvestila in pridobi podatke o napravi ter o prijavljenih računih. Če uporabnik zlonamerni aplikaciji odobri še dostop do branja prejetih SMS sporočil, ta pridobi kodo za prijavo v aplikacije, ki uporabljajo dvofaktorsko preverjanje preko SMS sporočila. Vsi omenjeni podatki se napadalcem periodično pošiljajo na kontrolni strežnik.

Zlonamerna aplikacija na kontrolni strežnik pošlje seznam vseh nameščenih aplikacij, na podlagi česar napadalec pripravi lažne strani za krajo prijavnih podatkov. Napadalcu so posebej zanimivi podatki za prijavo v bančne aplikacije. Zlonamerna aplikacija čaka, da uporabnik odpre legitimno bančno aplikacijo in mu v tistem trenutku prikaže lažen vstopni obrazec, ki prekriva legitimno bančno aplikacijo in uporabnika zavede v vpis uporabniškega imena in gesla na lažni strani za krajo podatkov. V izogib uporabi zaščitenih blagovnih znamk smo oblikovali lastno vnosno stran, za krajo podatkov pa napadalec uporablja prepričljivejše strani.

Ko aplikacija do napadalca vzpostavi sekundarni kanal za oddaljen dostop, ta že razpolaga z vsemi potrebnimi podatki za odklep naprave, prijavo v mobilno banko in izvedbo nakazila denarja.

V enem od analiziranih primerov aplikacija kot sekundarni kanal uporablja TeamViewer Quicksupport aplikacijo.

Vektorji okužbe

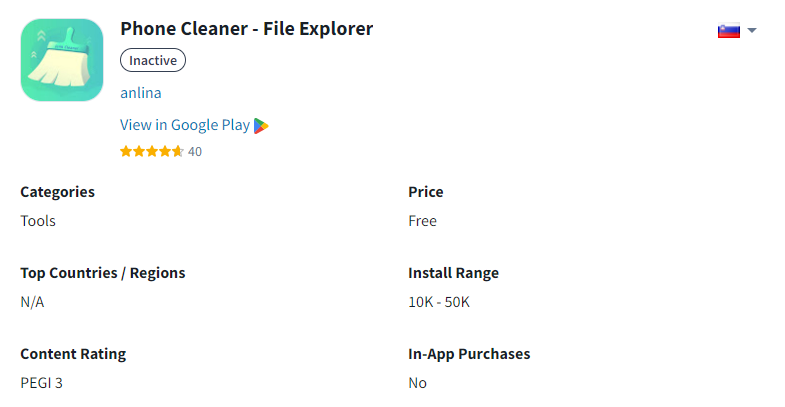

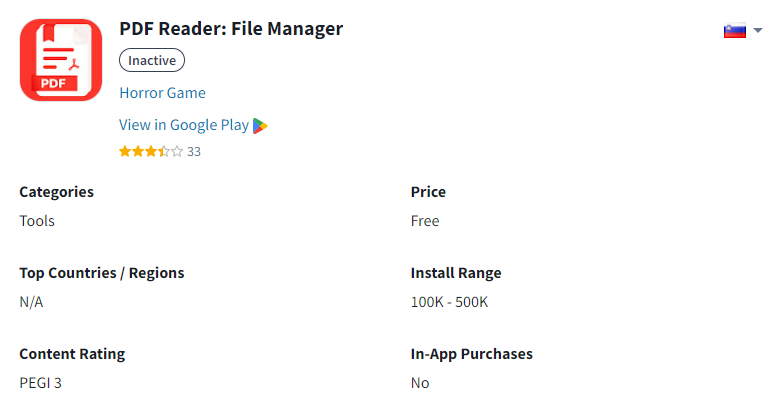

Zlonamerne aplikacije so bile nekaj časa dostopne tudi na trgovini Google Play Store. Zlonamerna aplikacija za svoje delovanje potrebuje pravice za uporabo storitev dostopnosti. Razvijalci aplikacij s tovrstnimi pravicami morajo za objavo svoje aplikacije v trgovini Play Store podati pojasnilo o uporabi pravic za dostopnost in pridobiti Googlovo dovoljenje. Napadalci so ta postopek opravili in po objavi prvotne neškodljive verzije objavili škodljivo posodobljeno verzijo. Posodobljena verzija aplikacije namreč služi kot dostavljalec zlonamerne programske opreme, ki na napravo prenese škodljiv tovor, ga odšifrira in naloži.

Primer dveh okuženih aplikacij, ki sta bili prisotni na trgovini Google Play (po podatkih Threatfabric)

(https://app.sensortower.com/overview/com.volabs.androidcleaner?country=SI)

(https://app.sensortower.com/overview/com.tragisoap.fileandpdfmanager?country=SI)

Uporabnikom svetujemo, da aplikacijam ne podeljujejo pravic za dostopnost, saj tako aplikacije pridobijo pravice za branje vsebine zaslona in izvajanje klikov brez uporabniške interakcije. Na ta način napadalci prevzamejo poln nadzor nad napravo.

Priporočeni ukrepi po okužbi

Uporabnikom, ki so na svojo mobilno napravo namestili eno izmed okuženih aplikacij in ji dodelili pravice dostopnosti (Accessibility), svetujemo, da napravo ponastavijo na tovarniške nastavitve. S tem ukrepom se zagotovi, da se odstranijo vsa morebitna stranska vrata, ki so jih namestili napadalci, in ki se jih z običajnim pregledom naprave ne najde. Tovarniška ponastavitev izbriše vse uporabniške podatke, je predhodno potrebno narediti varnostno kopijo. V primeru, da tovarniške ponastavitve ni možno izvesti, je potrebno škodljive aplikacije ročno odstraniti.

Škodljiva aplikacija ima zaščito pred odstranjevanjem in tovarniško ponastavitvijo, zato jo je potrebno predhodno zapreti. To se lahko stori z uporabo orodja adb:

# ukaz za pridobivanje imen paketov

adb shell pm list packages

# ukaz za ustavitev aplikacije

adb shell am force-stop IME_PAKETA

# ukaz za odstranitev aplikacije

adb uninstall IME_PAKETAnpr.

adb shell am force-stop com.josiplbcj.ldoyovhys

adb uninstall com.josiplbcj.ldoyovhysDruga možnost tovarniške ponastavitve ali odstranitve aplikacije je preko zagona naprave v varnem načinu (ang. safe mode). Ker škodljiva aplikacija prepreči ponovni zagon naprave, se to lahko izvede z odstranitvijo ali izpraznitvijo baterije, če le-ta ni odstranljiva. V tem primeru svetujemo, da se najprej izklopi vse povezave v internet, kot sta Wi-Fi in povezava prek 3G/4G/5G mobilnega omrežja, s čemer se prekine komunikacija s kontrolnim strežnikom. Praznjenje baterije se lahko pospeši tako, da se poveča svetlost zaslona in izvaja procesorsko ali grafično zahtevna opravila, kot sta snemanje 4K videa ali igranje grafično zahtevnih iger.

Ko se naprava izklopi, se jo zažene v varnem načinu. Pri večini naprav se to stori na način, da se med procesom zaganjanja drži tipko za zmanjšanje glasnosti (volume down). Ob tem svetujemo, da se naprava po izklopu ne napolni na več kot nekaj odstotkov, saj se v primeru zamude vklopa v varnem načinu naprava zažene običajno (ob običajnem zagonu se škodljiva aplikacija zažene samodejno in izklop naprave do ponovitve postopka ni možen).

Navodila za vklop naprave v varnem načinu:

Naprave Samsung: https://www.samsung.com/us/support/answer/ANS00062983/

Xiaomi: https://www.mi.com/global/support/faq/details/KA-07889/

Oppo: https://safemodewiki.com/guides/how-to-boot-into-safe-mode-on-oppo-reno/

Vivo: https://www.digitaltrends.com/mobile/how-to-turn-safe-mode-on-and-off-in-android/

Na portalu Varni na internetu smo pripravili tudi različico obvestila, namenjeno širši javnosti. V članku Z mobilnimi aplikacijami kradejo denar iz bančnih računov boste našli poenostavljena pojasnila in navodila, kako preveriti, katere aplikacije so nameščene in tudi kako jih odstraniti. Članek lahko delite s prijatelji in družinskimi člani.

Indikatorji zlorabe (IOC)

| Tip | Vrednost |

|---|---|

| Naslov kontrolnega strežnika | hXXp://185.215.113[.]31:85/api/ |

| Naslov kontrolnega strežnika | hXXp://91.215.85[.]55:85/api/ |

| Ime paketa dostavljalca | com.volabs.androidcleaner |

| Ime paketa dostavljalca | com.appiclouds.phonecleaner |

| Ime paketa dostavljalca | com.tragisoap.fileandpdfmanager |

| Ime paketa dostavljalca | com.xolab.fileexplorer |

| Ime paketa dostavljalca | com.jumbodub.fileexplorerpdfviewer |

| URL naslov za prenos kode druge stopnje | hXXps://mexenoma[.]com/data2.dex |

| URL naslov za prenos kode druge stopnje | hXXps://befukiv[.]com/cortina |

| URL naslov za prenos kode druge stopnje | hXXps://befukiv[.]com/muchaspuchas |

| URL naslov za prenos kode druge stopnje | hXXps://zompras[.]com/licenseinfo |

| URL naslov za prenos kode druge stopnje | hXXps://zompras[.]com/licensedata |

| URL naslov za prenos kode druge stopnje | hXXps://mirugan[.]com/pdfreader |

| URL naslov za prenos kode druge stopnje | hXXps://mirugan[.]com/pdflist |

| SHA-256 zgoščena vrednost analizirane aplikacije | 7b03b00d2597c02207759cc6a38bd141844da955e64678adf5b6cfcb71fc06d6 |

| SHA-256 zgoščena vrednost analizirane aplikacije | 8ea6df6708cf7edebdf669a85ed86ecd972207b3c9b44f552e31c22fbddeb61d |