Opis

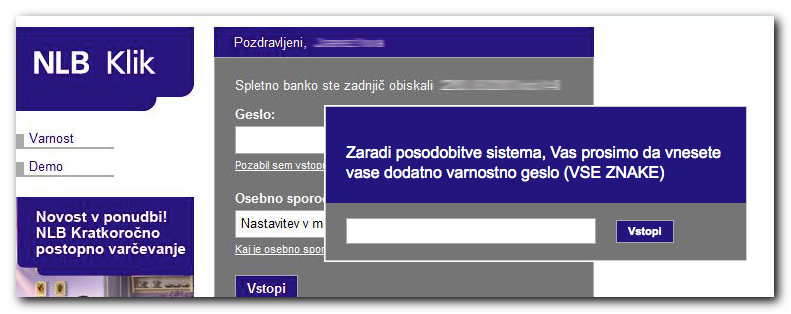

Na SI-CERT smo identificirali in analizirali zlonamernen program, varianto Spyeye bančnega trojanca, ki se po okužbi skrije v sistemu in v primeru, da se uporabnik prijavi v spletno banko Klik NLB, napadalcu pošlje zajete avtentikacijske podatke in digitalni certifikat, ter od uporabnika zahteva tudi vpis celotnega dodatnega gesla. Po naših podatkih ne gre za množično okužbo, ampak zgolj za posamezne primere.

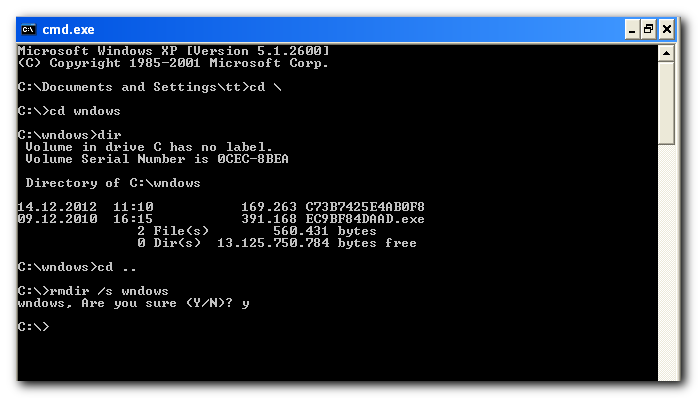

Po okužbi se zlonameren program skopira v mapo c:wndows, ter ustvari zagonski ključ v registru. V določenih sistemih okužbo skrije s t.i. rootkit tehnologijo, tako da niti zagonski ključ niti mapa c:wndows z običajnimi orodji nista vidna. Zlonamerno kodo injicira v legitimna procesa explorer.exe in svchost.exe, s čimer še dodatno skrije svojo prisotnost.

Identifikacija okužbe

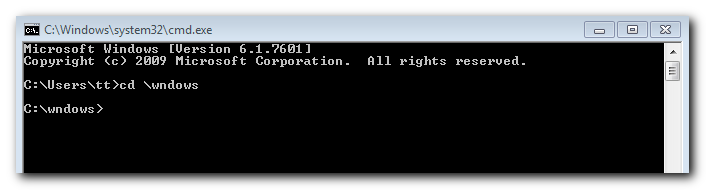

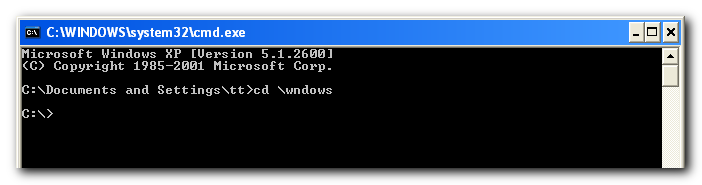

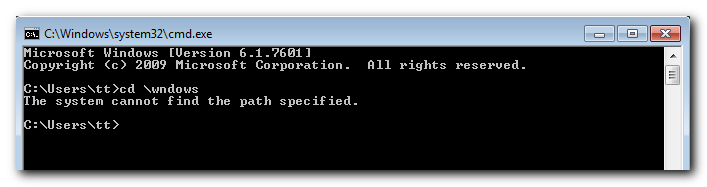

Okužbo z zlonamernim programom, ki smo ga analizirali na SI-CERT, lahko uporabniki identificirajo s preverjanjem prisotnosti mape c:wndows (POZOR: gre za podobno ime kot pri sistemski mapi c:windows, le ta v tem primeru ime ne vsebuje črke i). Mapa ima nastavljen skrit atribut, na nekaterih sistemih je dodatno skrita z rootkitom. Okužba se najlažje identificira preko ukazne vrstice (START -> cmd.exe), z vpisom ukaza

cd wndows

V primeru okužbe ukazna vrstica ne bo vrnila napake.

Okužba:

Ni okužbe:

Odstranitev okužbe

Okužbo se lahko odstrani v varnem način (Safe Mode) z odstranitvijo ali preimenovanjem mape c:wndows.

1. Ponovno zaženite računalnik. Ob zagonu Widows sistema, tik preden se prikaže Windows logotip, pritisnite tipko “F8”.

2. V meniju izberite “Safe Mode With Command Prompt” in pritisnite Enter

3. Če se vam prikaže prijavno okno, se prijavite v sistem, nato pa počakajte, da na zaslonu prikaže ukazna vrstica.

4. Mapo, v kateri se nahaja zlonameni program, lahko izbrišete z ukazom:

rmdir /s c:wndows

POZOR: pazite da ne vpišete imena mape windows – v tem primeru boste uničili celoten operacijski sistem!

5. Sistem ponovno zaženite in preglejte s posodobljenim antivirusnim programom.

Uporabnikom, ki na sistemu najdejo znake okužbe, svetujemo da prekličejo digitalni certifikat za dostop do spletne banke. Glede tega postopka naj se uporabniki obrnejo na svojo banko.

Zaščita

Uporabnike pozivamo, da ob kakršnemkoli neobičajnem obnašanju elektronske banke takoj prekinejo povezavo in kontaktirajo svojo banko.

Uporabnikom svetujemo, da digitalnih certifikatov ne shranjujejo na disku računalnika, ampak na t.i. pametni kartici ali pametnem USB ključu. Po uvozu digitalnega certifikata na tako napravo izvoz ali kraja zasebnega ključa iz naprave ni več možen. V primeru uporabe pametnih kartic oz. pametnih USB ključev je za večno varnost izrednega pomena, da se po končani uporabi spletne banke naprava vedno fizično odklopi iz računalnika.

V namen zaščite sistema naj uporabniki tudi redno nameščajo zadnje popravke operacijskega sistema, izbranega brskalnika, ter njegovih vtičnikov. Hkrati naj se izogibajo izvajanju programske opreme neznanega izvora, saj lahko tudi slednja vsebuje škodljivo programsko opremo. Priporočamo tudi redno izvajanje varnostnih kopij sistema.