Pred tednom dni smo poročali o črvu, ki se širi preko facebook omrežja. O dogodku so poročali tudi nekateri tuji in slovenski mediji, ki so ugotavljali, da napad morda izvira iz Hrvaške. Naša analiza je pokazala, da napad izvira kar doma. Spodaj navajamo nekaj zanimivih ugotovitev naše preiskave.

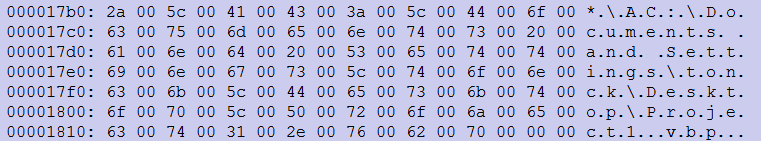

Iz programske kode zlonamernih programov smo ugotovili, da je avtor viruse pisal s pomočjo programskega paketa Microsoft Visual Studio. V kodi enega izmed programov smo celo našli podatek, kje se je nahajala projektna datoteka na njegovem sistemu. V tem podatku se nahaja tudi (povsem slovensko) uporabniško ime, ki ga uporablja avtor virusa:

Delovanje virusov smo analizirali v simuliranem okolju v našem laboratoriju. Iz podatkov, ki smo jih pri tem izluščili, ter iz javno dostopnih virov, smo prišli celo do imena in priimek avtorja. Nadalje smo na facebook omrežju našli profil, v katerem je preskušal delovanje črva, predno ga je dal v javnost. Pri registraciji profila je uporabil celo svoje pravo ime in priimek, zelo verjetno pa tudi svoje prave fotografije. Kmalu po naši najdbi uporabniški profil ni bil več javno dostopen:

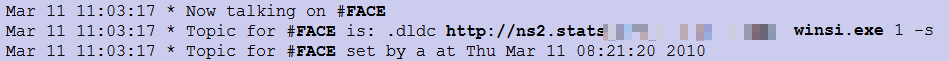

Črv se je med uporabniki širil preko lažne youtube spletne strani, ki je zahtevala, da si uporabniki pred ogledom posnetka naložijo program, ki pa je bil dejansko zlonameren. Po okužbi se je sistem neopazno povezal na oddaljeni kontrolni strežnik (botnet), preko katerega je imel napadalec dostop do vseh okuženih sistemov naenkrat.

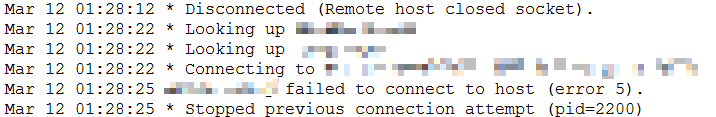

Botnet, na katerega so se povezovali okuženi sistemi (boti), je bil aktiven manj kot 24 ur, in sicer med četrtkom, 11. 3. 2010, in petkom, 12. 3. 2010, ko so bili tako sporna spletna stran, ki je posnemala youtube, kot sam botnet, onemogočeni s preusmeritvijo domenskih zapisov.

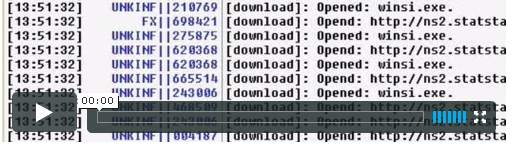

Je pa bila v času delovanja botneta okuženim sistemom povzročena kar precejšna škoda. Ob povezavi na botnet so namreč okuženi sistemi prejeli navodilo, naj iz oddaljenega spletnega strežnika prenesejo izvršljivo datoteko winsi.exe in jo zaženejo.

Preko tega programa winsi.exe je bilo na vsak posamezen okužen sistem prenešeno pravo malo morje zlonamerne kode. Okuženi sistemi so tako v paketu prejeli vsaj:

- program, ki ukrade raznorazna shranjena up. imena in gesla (e-pošta, MSN, ICQ, FTP…), hkrati pa jih tudi prestreza ob vpisu na spletne strani;

- program, ki poseže v delovanje DNS sistema (DNS changer) ;

- program, ki onemogoči delovanje nameščenih antivirusnih programov;

- črva, ki pošilja okužena elektronska sporočila;

- lažni antivrusni program, ki zahteva plačilo za izbris virusov, ki ji h na sistemu sploh ni;

- črva, ki se širi preko p2p programov za izmenjavo datotek (bittorrent, emule ipd.);

- program, ki poseže v delovanje brskalnika, tako da preusmerja na zlonamerne spletne strani (tudi pornografske).

Botnet je trenutno še vedno neaktiven, prav tako se je širjenje črva po facebook omrežju ustavilo. Seveda pa na Si-Certu aktivno spremljamo dogajanje in bomo ob morebitni spremembi ustrezno ukrepali. Okuženim uporabnikom pa svetujemo ponovno namestitev sistema, če je to le mogoče, ter spremembo gesel, ki jih uporabljajo za različne internetne storitve.

V posnetku si lahko tudi ogledate delovanje botneta v živo. Vsak okužen sistem (bot) je na botnet sporočil zgolj 2 dogodka: da je prenesel datoteko iz spletnega strežnika in da je datoteko zagnal. Tako si lahko vsaj približno predstavljate, kako hitro se je črv širil na nove sisteme oz. kolikšno število računalnikov je Tonček okužil.

Tadej Hren